最終更新日 2025年7月19日

記事の概要

情報セキュリティを考えるうえで、最新のセキュリティ技術の動向を理解することは非常に大切です。

セキュリティ技術は常に進化しており、新しい暗号化技術や認証技術、ネットワーク防御の手法が次々に登場しています。

企業はこれらの技術をタイムリーに取り入れ、セキュリティ対策を強化する必要があります。

また、サイバー攻撃も日々進化しているため、これに対抗するためには、最新のセキュリティ技術をしっかりと理解し、

実際に活用することが必要です。

特に、ゼロデイ攻撃やランサムウェアといった新しい脅威に対処するためには、最新の技術的な知識が不可欠です。

このように、情報セキュリティの世界で技術動向を把握し、それを実際の対策に反映させることが、企業の情報資産を守るためにとても重要なのです。

今回は現在主流にありつつある「ゼロトラス」と「SASE」を取り上げて説明します。

今回の主な説明内容は以下の通りです。

- NIST SP800-207

- ゼロトラスト(Zero Trust)

- ゼロトラスト(Zero Trust)の活用シーン

- ゼロトラスト(Zero Trust)の構成要素

- SASE(Secure Access Service Edge)

- SASE(Secure Access Service Edge)に使用される主な製品

- SASE(Secure Access Service Edge)の活用シーン

この記事はこんな人にオススメ!

● ゼロトラストやSASEを導入する際の基礎知識や最新のセキュリティ技術動向を知りたい人!

● 社内ネットワークのセキュリティを強化したい、またはクラウド環境でのセキュリティ対策を考えている人!

● 企業全体のセキュリティ戦略を見直し、最新のセキュリティフレームワークの導入を検討している人!

● 情報安全確保支援士試験を受験する人!

セキュリティ技術の動向

従来のセキュリティ対策は、ファイアウォールによって境界を設け、内側を信頼できる安全な場所・外側を危険な場所と考える境界防御の考え方が主流でした。

そして、ファイアウォールの内側を物理的セキュリティ対策で外部の脅威から守ります。

しかし、境界防御の限界(標的型攻撃等での侵入を含む被害が拡大)やネットワークの環境変化(クラウドサービス、ネットワークの進展)により境界設定の難しさから、「たとえ境界内部であっても無条件に信用せず全てにおいて確認と認証・認可を行う」という考え方が注目され始めました。

それが、「信頼しない(ゼロトラスト)」ことをベースにした対策を講じるゼロトラストという概念です。

境界防御については以下の記事で説明しているので良かったら見てください!

スポンサーリンクNIST SP800-207

NIST SP800-207の概要

NIST SP800-207は、「すべてを疑い、

NIST SP800-207は、アメリカ国立標準技術研究所(NIST)が発行した文書で、「ゼロトラストアーキテクチャ(ZTA)」に関するガイドラインを提供しています。

ゼロトラストとは、従来の「内側=安全、外側=危険」という境界防御の考え方を捨て、ネットワーク内外問わず、すべてのアクセスを信頼せずに厳格に検証するセキュリティモデルです。

この文書では、ゼロトラストアーキテクチャを導入するための基本的な考え方や技術要素を説明しています。

NIST SP800-207の記載内容

NIST SP 800-207には主に以下の内容が記載されています。

| 項目 | 説明 |

|---|---|

| Zero Trustの定義 | Zero Trustは、ネットワーク内部・外部を問わず、すべてのユーザー、デバイス、アプリケーションが潜在的に脅威であると仮定し、アクセス許可を与える前に厳密な検証を行うセキュリティモデルです。 |

| Zero Trustの基本原則 | 継続的な検証(ユーザーやデバイスがネットワーク内でどんなアクションを行うかに関係なく、アクセスのたびに認証と認可が必要) |

| 最小権限の付与(ユーザーやデバイスに必要最低限のアクセス権しか付与しないことを推奨) | |

| セグメント化(ネットワークを細かく分割し、アクセス範囲を制限することで、攻撃が拡大するのを防ぐ) | |

| Zero Trustアーキテクチャの構成要素 | Policy Enforcement Point(ユーザーやデバイスがリソースにアクセスする際の入口であり、アクセスの許可や拒否を行う) |

| Policy Decision Point (アクセスリクエストに対して、許可するかどうかを決定するコンポーネント) | |

| Policy Engine(アクセス許可の決定を行うエンジン。リスク評価やポリシーの適用を基に判断する) | |

| Policy Administrator(PEの決定に基づき、PEPに対してアクセスの許可や拒否の指示を行う) | |

| Zero Trustの導入ステップ | 現状の把握(既存のセキュリティ体制やネットワーク構造を評価し、Zero Trustを適用する際の影響を把握) |

| 段階的な導入(全面的な移行ではなく、リスクの高い部分から順次Zero Trustを導入していく方法が推奨) | |

| 継続的な運用と改善(Zero Trustは一度導入して終わりではなく、継続的に運用し、環境の変化に応じてポリシーや設定を更新することが求められれる) | |

| 実装例とシナリオ: | 文書内では、政府機関や企業がZero Trustをどのように実装できるかの具体例やシナリオも紹介されており、実際の運用に役立つ具体的なアドバイスが記載されています。 |

実際の記載内容以下から確認してみてください!

NIST Special Publication 800-207 ゼロトラスト・アーキテクチャ (pwc.com)

スポンサーリンクNIST SP 800-207の活用シーン

NIST SP 800-207は、さまざまな分野でセキュリティ強化のために実際に活用されています。

特に、政府機関、金融機関、クラウドサービス、医療機関、エンタープライズ環境など、セキュリティリスクが高い業界で広く導入されています。

このガイドラインは、ゼロトラストアーキテクチャを設計、導入、管理するための具体的な指針を提供しており、

組織がより安全なセキュリティ環境を構築するのに役立っています。

1. 政府機関のセキュリティ強化

- 米国連邦政府

米国の連邦政府機関では、サイバー攻撃の脅威が高まっているため、NIST SP 800-207をベースにしてZero Trustを導入しています。例えば、サイバーセキュリティのエグゼクティブオーダーに従い、各機関がセキュリティ戦略を見直し、Zero Trustを導入することで、政府ネットワーク内の全ての通信を厳格に管理し、潜在的な脅威を排除することを目指しています。

2. 金融機関での利用

- 銀行や金融サービス

金融機関は、非常に高いセキュリティ基準が求められるため、Zero Trustアーキテクチャを取り入れることで、内部からの脅威やランサムウェア攻撃に対抗しています。NIST SP 800-207のガイドラインに基づき、ユーザーやデバイスがアクセスするたびに継続的な認証を行い、取引データや顧客情報の保護を強化しています。

3. 企業内のリモートワーク環境の保護

- リモートワークの導入企業

コロナ禍以降、リモートワークが一般化したことで、企業は従業員が社外からアクセスする場合のセキュリティリスクに対処する必要が生じました。NIST SP 800-207に基づくZero Trustアーキテクチャを採用することで、リモートワーカーがどこからでも安全に業務を行える環境を構築しています。これにより、外部からの不正アクセスを防ぎ、企業ネットワークの安全性を保つことができます。

4. クラウドサービスのセキュリティ

- クラウドプロバイダー

クラウドサービスを提供する企業は、NIST SP 800-207に準拠して、顧客データを保護するためのZero Trustモデルを採用しています。これにより、クラウド環境におけるアクセス管理が強化され、マルチテナント環境でのセキュリティリスクが軽減されます。

5. ヘルスケア分野での患者データ保護

- 医療機関

病院やクリニックなどの医療機関では、患者データの保護が最優先課題です。NIST SP 800-207を活用し、Zero Trustアーキテクチャを導入することで、医療従事者が患者情報にアクセスする際のセキュリティを強化しています。これにより、不正アクセスやデータ漏洩のリスクを低減し、患者のプライバシーを守ることができます。

6. エンタープライズ環境での内部セキュリティ強化

- 大規模企業の社内ネットワーク

大企業では、社内ネットワークを複数のセグメントに分割し、部門ごとにアクセス権を管理することが一般的です。NIST SP 800-207に従ってZero Trustを導入することで、内部の不正アクセスやデータの持ち出しを防ぐための強固なセキュリティ体制を確立しています。

身近なものに例えると!

NIST SP800-207は身近なものに例えると「厳重なセキュリティを持つ会社の受付システム」に例えられます。

の会社では、社員であろうと訪問者であろうと、社内に入る前に毎回身元確認と目的の確認が行われます。すべての人や物が信頼できるかどうかを、その都度確認する仕組みです。

ゼロトラスト(Zero Trust)

ゼロトラスト(Zero Trust)の概要

ゼロトラストは簡単にいうと「

誰であっても、どこからアクセスする場合でも、

ゼロトラストは、従来の「内側=安全、外側=危険」というネットワークセキュリティの境界防御モデルを捨て、

「誰も信頼しない」という前提に基づいたセキュリティアーキテクチャです。

ゼロトラストでは、ネットワークの内外を問わず、すべてのアクセスリクエストを検証し、認証・認可を行った上でアクセスを許可します。これにより、内部の脅威や外部からの攻撃に対するセキュリティが強化されます。

NIST SP 800-207におけるゼロトラストの基本的な考え方

NIST SP 800-207の基本的な考え方は、「Zero Trust (ゼロトラスト)」というセキュリティモデルに基づいています。

先ほども記載しましたが、このモデルは、従来の境界型セキュリティ(社内ネットワークは信頼され、外部は信頼しないという考え方)を見直し、ネットワーク内外を問わず「誰も、何も、初めから信頼しない」という前提で、アクセスを厳格に管理・検証するものです。

基本的な考え方を以下に整理しました。

Zero Trustの基本的な考え方

1.常に疑う(信頼しない)

ユーザー、デバイス、アプリケーションなど、全てのリソースやエンティティが脅威となる可能性があるとみなします。ネットワーク内外の区別なく、どのアクセスリクエストも信用せず、厳格に検証することが求められます。

2.継続的な認証と検証

ユーザーやデバイスがリソースにアクセスする際には、単にログイン時だけではなく、アクセスを行うたびに認証を行い、その都度アクセスが許可されるかを確認します。つまり、一度ログインしたからといって信頼を与え続けるのではなく、常に検証が続きます。

3.最小権限の原則

ユーザーやシステムに与えるアクセス権限は、業務に必要な最小限に制限します。これにより、万が一アクセスが不正に行われても、被害が最小限に抑えられます。

4.リソースの保護は場所に依存しない

リソースやデータの保護は、その場所(社内ネットワークかクラウドか)に依存しません。どこにデータが存在するかに関わらず、保護が求められます。これにより、クラウドやリモートワークが一般化した現代のIT環境にも適合します。

5.動的なポリシー適用

ユーザーの行動、デバイスの状態、場所、時間などの複数の要素をリアルタイムで評価し、動的にセキュリティポリシーを適用します。例えば、異常な行動が検知された場合、アクセス制限を即座に強化することが可能です。

Zero Trustの基本コンポーネント

NIST SP 800-207では、Zero Trustアーキテクチャの実現に必要な主要コンポーネントも明示されています。

1.Policy Decision Point (PDP)

アクセス要求が発生した際に、そのリクエストが許可されるかどうかを決定するコンポーネントです。リスク評価やポリシーに基づいて判断します。

2.Policy Enforcement Point (PEP)

PDPが下した決定に基づき、アクセスを実行(許可または拒否)するコンポーネントです。アクセス制御の実行場所でもあります。

3.Policy Engine (PE)

アクセスリクエストに対してセキュリティポリシーを適用する部分で、アクセス権の付与、継続的なリスク評価、行動のモニタリングを行います。

Zero Trustが解決する課題

1.クラウドサービスの保護

クラウド上のアプリケーションやデータに対しても、同様にセキュリティを適用できます。

2.内部脅威

企業や組織の内部からの不正アクセスやデータ漏洩を防ぎます。内部の人物やシステムも「信頼しない」という前提でアクセス制御を行います。

3.リモートワーク

社外のデバイスやネットワークからのアクセスでも、安全にリソースを保護できます。

ゼロトラスト(Zero Trust)の活用シーン

ゼロトラスト(Zero Trust)は具体的には以下のようなケースで使用されています。

1. リモートワークのセキュリティ確保

社員が自宅や外出先から会社のシステムにアクセスする際、ゼロトラストモデルを適用することで、どこからアクセスしても確実に認証・認可が行われ、安全に業務を行うことができます。

2. クラウドサービス利用時のセキュリティ強化

企業がクラウドサービスを利用する際、ゼロトラストを導入することで、クラウド上のデータやシステムへのアクセスが安全に管理されます。たとえクラウドに直接アクセスする場合でも、すべてのリクエストが確認されるため、セキュリティリスクを最小限に抑えます。

3. 重要データの保護

機密情報を扱う部門やシステムでは、ゼロトラストモデルを用いて、アクセスするユーザーやデバイスが適切かどうかを常に確認し、データの不正アクセスや漏洩を防ぎます。

4. 内部からの脅威への対策

企業内部の従業員やシステム管理者であっても、すべてのアクセスがゼロトラストに基づいて検証されるため、内部からの不正行為やセキュリティリスクも防止できます。

5. 企業のセキュリティポリシーの刷新

既存のセキュリティ体制をゼロトラストに切り替えることで、企業全体のセキュリティを強化し、現代の高度なサイバー脅威に対応できるようにします。

ゼロトラストは、特にモバイルデバイスやクラウドサービスの利用が増え、従来の境界防御が機能しにくくなった現代のネットワークセキュリティにおいて、重要な役割を果たしています

ゼロトラスト(Zero Trust)の構成要素

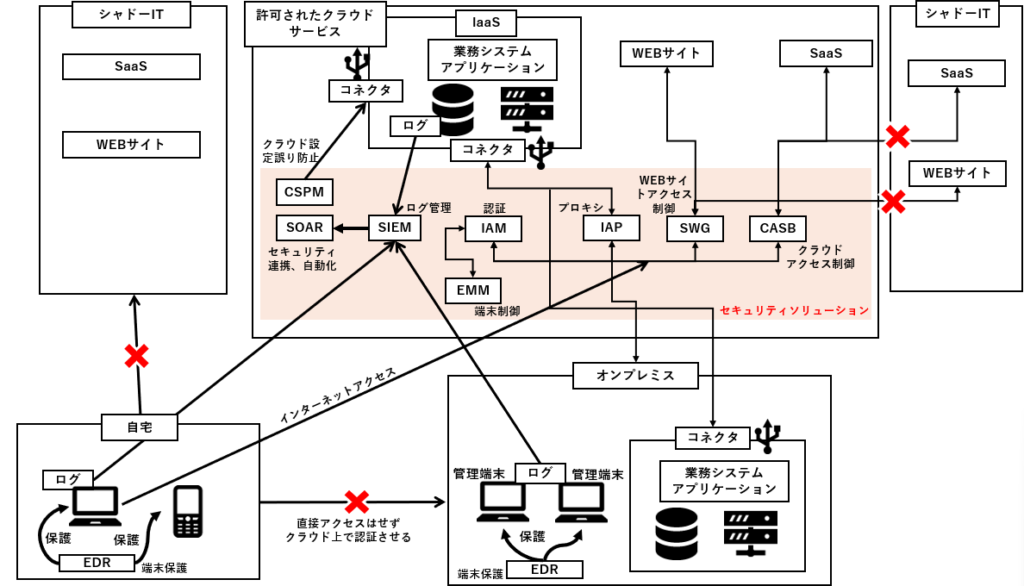

ゼロトラスト(Zero Trust)を構成するときの構成要素を以下にまとめました。

NIST SP 800-207の考え方に記載されているものに加えて以下のようなものが使用されます。

| 要素 | 説明 |

|---|---|

| CASB (Cloud Access Security Broker) | クラウドサービスの利用を管理・監視し、アクセス制御やデータ保護を実現するツール。 クラウドサービス利用時のセキュリティを強化する。 |

| CSPM (Cloud Security Posture Management) | クラウドサービスの設定ミスを防ぎ、セキュリティポリシーに準拠させるための管理ツール。 クラウド環境のセキュリティ強化に寄与。 |

| DLP (Data Loss Prevention) | データ漏洩を防止するためのツール。重要データの不正な移動や共有を監視し、制限する。 |

| EDR (Endpoint Detection and Response) | 端末上でのセキュリティ脅威を検知し、対策を講じるためのツール。リアルタイムでの端末保護に使用される。 |

| EMM (Enterprise Mobility Management) | モバイルデバイスの管理とセキュリティを提供するツール。モバイル端末からのアクセス制御とセキュリティ対策を実現。 |

| IAM (Identity and Access Management) | ユーザの認証と権限管理を行うシステム。誰が何にアクセスできるかを制御するため、ゼロトラストの根幹となる。 |

| IAP (Identity-Aware Proxy) | アプリケーションへのアクセスを、ユーザーのアイデンティティに基づいて制御する仕組み。 ゼロトラスト環境でのアプリケーション保護に使用される。 |

| IRM (Information Rights Management) | デジタル情報の使用権限を管理するための技術。特定のユーザーや期間に対して、データのアクセスや編集を制限する。 |

| MFA (Multi-Factor Authentication) | ユーザーの認証に複数の要素を要求することで、認証の強度を高める仕組み。パスワードに加え、指紋やSMSコードなどが用いられる。 |

| NAC (Network Access Control) | ネットワークに接続するデバイスを認証し、セキュリティポリシーに準拠しているかを確認する仕組み。未承認デバイスのネットワーク接続を防止する。 |

| PAM (Privileged Access Management) | 特権ユーザー(管理者権限を持つユーザー)のアクセスを管理し、必要な時のみ最低限の権限を与えるシステム。特権アカウントの乱用を防止する。 |

| SIEM (Security Information and Event Management) | セキュリティイベントのログを集中的に管理し、異常な活動をリアルタイムで検知するシステム。セキュリティ情報の集中管理に利用。 |

| SOAR (Security Orchestration, Automation, and Response) | セキュリティ運用の自動化と、異常検知後の対応を効率化するためのツール。セキュリティインシデント対応を迅速に行う。 |

| SSL/TLS Inspection | SSL/TLSプロトコルで暗号化された通信を解読・検査する技術。悪意のあるトラフィックを検出し、ネットワークセキュリティを強化する。 |

| SWG (Secure Web Gateway) | Webサイトやクラウドサービスへのアクセスを制御し、有害なコンテンツやマルウェアから保護する。インターネットへの安全なアクセスを確保。 |

| UEBA (User and Entity Behavior Analytics) | ユーザーやエンティティ(デバイス)の行動を分析し、通常とは異なる行動を検知して異常活動を発見するツール。インサイダー脅威や不正アクセスを識別。 |

| VPN (Virtual Private Network) | ネットワーク上の通信を暗号化し、安全にデータを転送する仕組み。ゼロトラスト環境では、VPNは補完的な技術として使用されることがある。 |

| WAF (Web Application Firewall) | ウェブアプリケーションへの攻撃(SQLインジェクション、クロスサイトスクリプティングなど)を防ぐためのファイアウォール。ウェブアプリケーションの防御に利用。 |

ゼロトラストの構成イメージは以下のようになります。

ゼロトラスト(Zero Trust)のIPA公開資料

ゼロトラスト(Zero Trust)に関するIPAの公開資料は以下のようなものがあります。

1. ゼロトラスト導入指南書

ゼロトラストに関する入門書で概要、構成要素、モデルケースなどまとめている資料です。

運用上の注意や境界防御との共存についても言及されています。

2. ゼロトラスト移行のすすめ

ゼロトラストの概念を自組織で実装する際に必要となる検討の流れや、得られるメリット、ソリューションの導入順序とその際のポイントについてまとめたドキュメント。

スポンサーリンクSASE(Secure Access Service Edge)

SASE(Secure Access Service Edge)の概要

SASE(サシー、Secure Access Service Edge)は、ネットワークとセキュリティの機能をクラウドで統合し、利用者に安全なアクセスを提供する新しいネットワークアーキテクチャです。

SASEは、簡単にいうと「クラウドを通じて提供される、どこにいても利用できるセキュリティとネットワークサービスの一体型プラットフォーム」です。

企業のネットワークとセキュリティを一つにまとめ、ユーザーがどこからでも安全にアクセスできるようにします。

SASEは、従来のネットワーク境界を超えて、ユーザーがどこにいても、どのデバイスからでも、安全に企業のリソースにアクセスできるように設計されています。

これには、VPNやファイアウォール、SD-WAN、ゼロトラスト、クラウドアクセスセキュリティブローカー(CASB)などの機能が含まれます。

SASE(Secure Access Service Edge)の需要の高まり

VPNからSASEへの移行

コロナ禍でテレワークが広まる中、従来の境界型セキュリティからゼロトラストへの移行が進んでいます。

それと同時に、VPNを中心としたネットワークからSASEへの移行も促されています。

SASEを使えば、オフィスでも自宅でも、全国にある接続ポイント(POP:Point of Presence)に接続するだけで、安全で柔軟な通信環境を利用できます。

この考え方は、ガートナー社が2019年8月に発表した「The Future of Network Security Is in the Cloud」で提唱され、現在では多くのセキュリティベンダーがサービスとして提供しています。

SASE(Secure Access Service Edge)に使用される主な製品

SASE(Secure Access Service Edge)に使用うされる製品としては以下のようなものがあります。

| 製品 | 説明 |

|---|---|

| SD-WAN(Software-Defined Wide Area Network) | SASEの一部として、ネットワークのトラフィックを最適化し、インターネットやクラウドアプリケーションへの接続を効率化します。 例えば、CiscoやVMwareのSD-WAN製品がよく使用されます。 |

| CASB(Cloud Access Security Broker) | クラウドサービスへのアクセスを監視・制御するセキュリティツールです。 ForcepointやNetskopeなどのCASB製品がSASE環境で使用されます。 これにより、クラウド上のデータ保護やコンプライアンスの遵守が可能になります。 |

| SWG(Secure Web Gateway) | ウェブアクセスをフィルタリングし、有害なコンテンツやマルウェアからユーザーを保護します。 ZscalerやPalo Alto NetworksのPrisma Accessなどが代表的な製品です。 |

| ZTNA(Zero Trust Network Access | 従来のVPNに代わる、ゼロトラストに基づいたリモートアクセスの提供ツールです。 Zscaler Private Access (ZPA) や Cisco Duoなどが使用され、ユーザーがどこにいてもセキュアにネットワークにアクセスできるようにします。 |

| Firewall as a Service (FWaaS) | 従来のファイアウォール機能をクラウドで提供します。 例えば、Palo Alto NetworksのPrismaやCheck PointのCloudGuardなどが利用されています。 |

SASE(Secure Access Service Edge)の活用シーン

SASE(Secure Access Service Edge)がよく使用されるケースを以下にまとめました。

1.リモートワークのセキュリティ

テレワーク環境で社員がどこからでも安全に企業のリソースにアクセスできるように、SASEが活用されます。例えば、リモートワーカーが自宅から企業のクラウドアプリケーションにアクセスする際、SD-WANが接続を最適化し、ZTNAがユーザーの認証を行い、SWGやFWaaSがウェブアクセスを保護します。

2.クラウドアプリケーションの保護

企業がOffice 365やGoogle Workspaceなどのクラウドサービスを使用している場合、CASBがこれらのサービスへのアクセスを制御し、データ漏洩を防ぎます。SASEの一部として、これらの機能が統合され、シームレスに管理されます。

3.支店や遠隔地のセキュリティ

多くの支店やリモートオフィスがある企業では、SD-WANとFWaaSが活用され、各拠点が安全に本社のネットワークやクラウドサービスに接続できます。これにより、支店ごとの個別のセキュリティ管理が不要になり、全体のセキュリティが統一されます。

身近なものに例えると!

SASE(Secure Access Service Edge)は身近なものに例えると「どこでもドア」に例えられます。

どこでもドアを使えば、場所を問わず瞬時に目的地に到達でき、しかもそのドアは頑丈で、安全に目的地にたどり着けるように設計されています。

SASEも、ユーザーがどこからでも安全に企業ネットワークにアクセスできるようにする仕組みです。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。