最終更新日 2025年7月17日

IT業界に入ったばかりの若いエンジニアは「標的型攻撃」が具体的にどんな攻撃かよくわからない?

標的型攻撃と名前は聞いたことがあるけれども、実際はどんな攻撃なのか分からないという人が多いです。

実際にエンジニアとして働いていても、標的型攻撃とはどのような攻撃なのかちゃんと説明できる人は少ないように感じます。

実際にSNSでも「標的型攻撃ってどんな攻撃なの?」「標的型攻撃って理解するのが難しい」といった投稿がちらほらありました。

例えば、X(旧Twitter)では以下のような投稿がありました。

こういった投稿からも、エンジニアでも標的型攻撃についてよくわかっていない方が多いという様子が伺えます。

スポンサーリンク標的型攻撃について理解することはとっても大事です!

標的型攻撃について理解することは被害に遭わないことにおいてとても大事です。

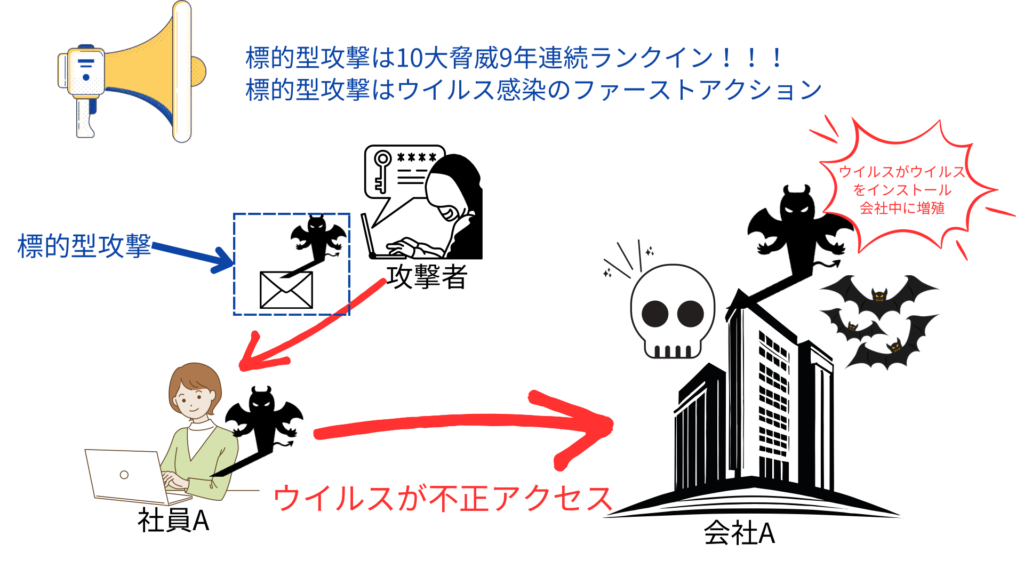

なぜなら、標的型攻撃はめちゃくちゃよく使われるサイバー攻撃だからです。

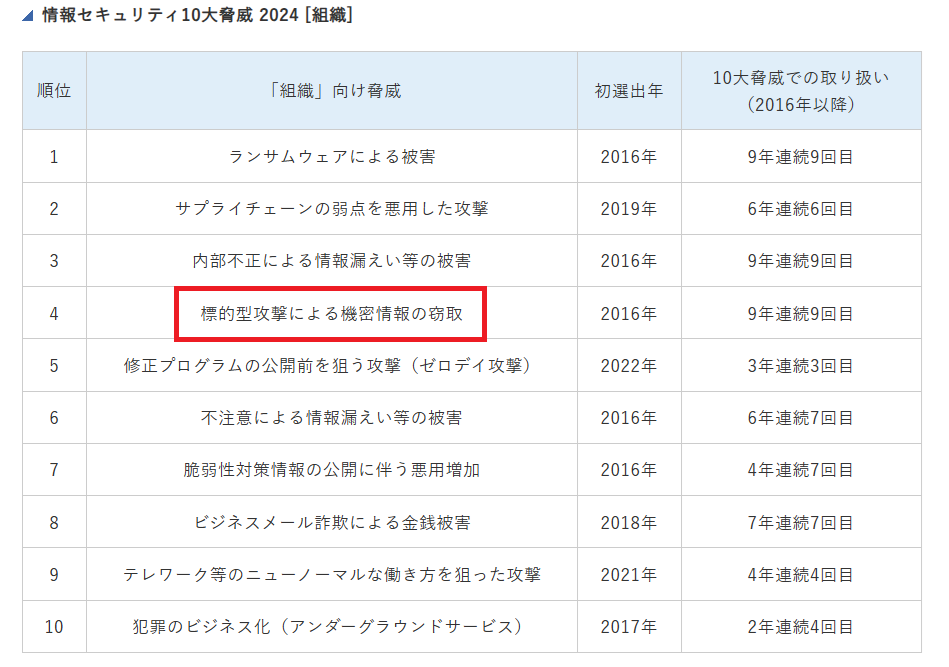

↓の画像はIPAが2023年に発生した被害が甚大だった情報セキュリティにおける事案から、10個のサイバー攻撃を抜粋したものです。

情報セキュリティ10大脅威 2024 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

標的型攻撃は10大脅威で4位にランクインしており、しかも2016年から9年連続です。

東京大学でも標的型攻撃により情報漏洩の可能性があるとニュースになっていましたね。

ランサムウェアに感染すると、データが暗号化されて、「暗号化を解いて欲しいならお金を払え」と、データを人質に身代金を要求されてしまいます。

東京大学は24日、大学院総合文化研究科・教養学部に所属する教員のパソコンが標的型攻撃メールによってマルウェア(悪意あるプログラム)に感染し、教職員や学生、学外の研究者らの個人情報4341件が漏洩(ろうえい)した可能性があると発表した。

東大、個人情報4341件漏洩か 学外者も PCに標的型攻撃メール:朝日新聞デジタル

このように、IPAによって10大脅威に認定されていたり、身近に被害が起こっていたりするので、エンジニアの方はもちろんですが、データを扱うすべての人が標的型攻撃について理解する必要があります。

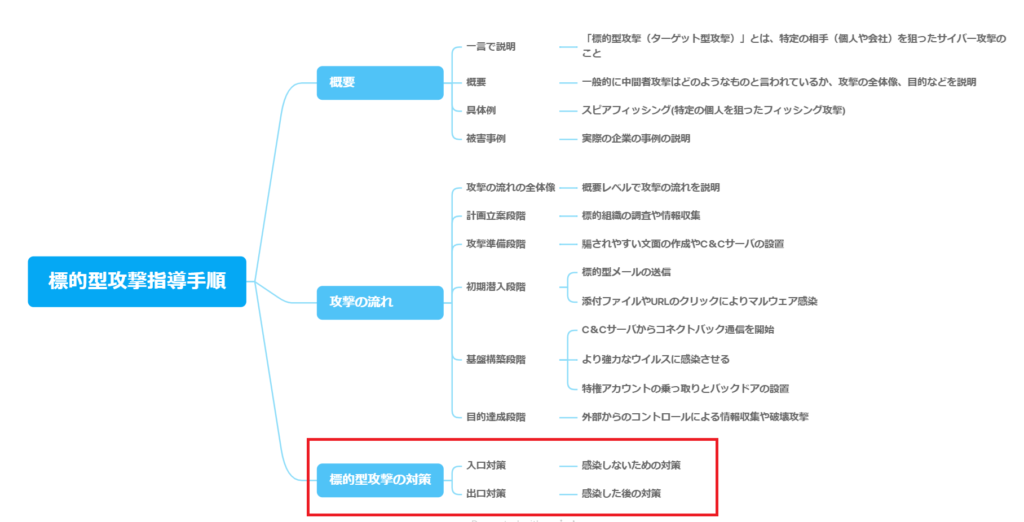

そこで、この記事では、標的型攻撃についてどのように説明したら理解してもらえるのか、という観点で、私が現場で実践している標的型攻撃の指導手順を伝授します。

一緒に仕事をしているエンジニアに「標的型攻撃」を理解させるために実践している指導手順

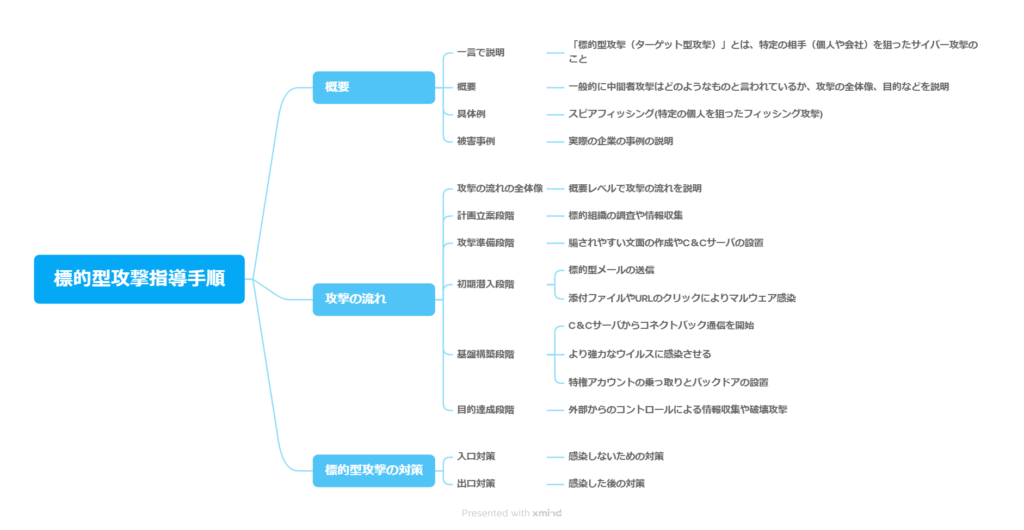

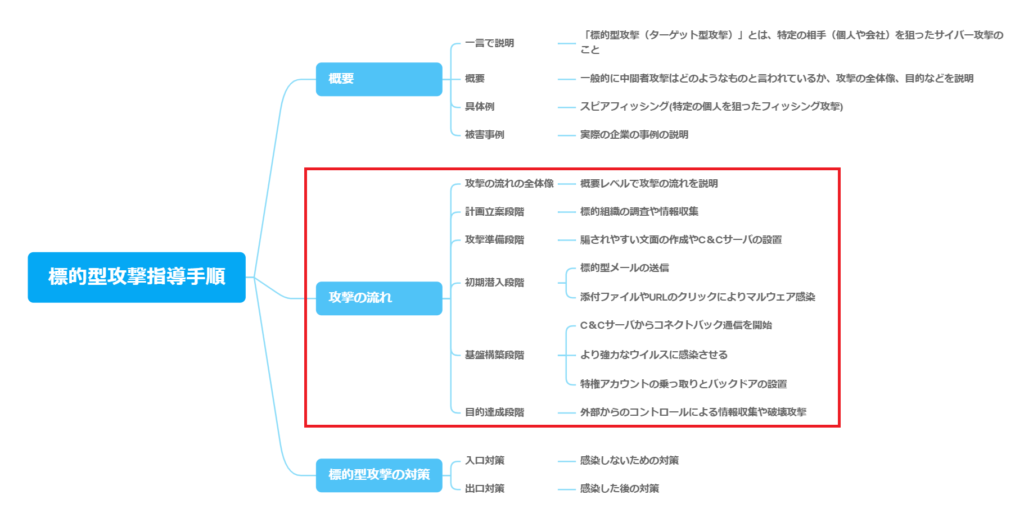

私が標的型攻撃について説明する際はざっくり言うと以下の流れで説明しています。

標的型攻撃について指導する際の全体像は以下のような感じです。

以降で各手順を説明する際のポイントや説明内容について解説していきますね!

1.テーマと全体の流れ

まず、テーマと全体の流れについて説明します。

例えば、以下のような感じです。

「標的型攻撃指導手順について説明します。説明は3つのテーマで説明します。1つ目は標的型攻撃の概要、2つ目に標的型攻撃の攻撃の流れ、3つ目に標的型攻撃の対策、このような流れで説明します。

料理番組と思うと分かりやすいです。料理番組だと、最初に、「今日はカレーライスを作ります。作るときはこの順に作ります。」と最初に説明してくれますよね。

最初に説明する内容と、どのような流れで説明するのかを話しておき、聞き手の頭に説明の構造をインプットさせます。すると聞き手は話の流れや展開を予想しやすくなるため、”今何の説明をされているのか”頭の中で整理しやすくなります。上記の樹形図を聞き手が思い浮かべられるとベストです。

なので、最初に説明する前にテーマと説明の流れについて全体像を聞き手に話しましょう。

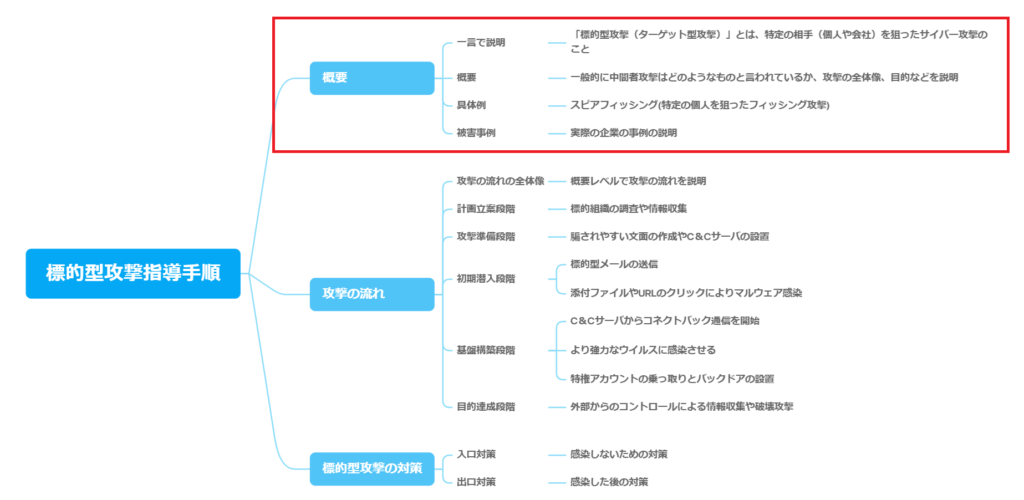

2.概要の説明

次に概要の説明に入りましょう。以下の赤枠部分です。

概要の説明は以下の4Stepで説明します。

<Step1 一言で説明>

まず一言で端的にどのような攻撃か説明しましょう。シンプルにどのような攻撃かを説明することで標的型攻撃がどのようなものなのか大枠を聞き手にインプットさせます。

私はいつも以下のような感じで説明しています。

「標的型攻撃(ターゲット型攻撃)」とは、特定の相手、例えば、「あなた」や「会社」を狙ったサイバー攻撃のことです。

<Step2 概要>

概要の説明では、一般的に中間者攻撃はどのようなものと言われているか、攻撃の全体像、攻撃の目的、特徴などを説明しましょう。

Step1で説明した内容よりも1歩踏み込んだ内容を説明します。

攻撃の全体像を説明することで、この後説明する「攻撃の流れ」の理解がしやすくなります。

攻撃の目的を説明することで、攻撃者の視点で攻撃の流れを理解できるため理解の観点が増えます。

特徴を説明することで他の攻撃との違いを比較できるので、標的型攻撃のポイントを抑えることに繋がります。

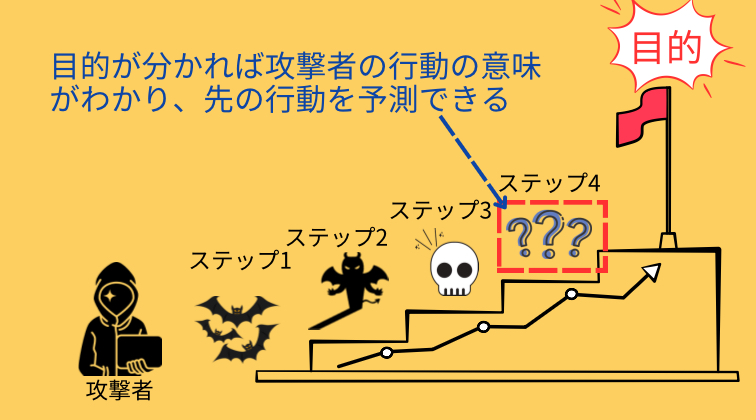

特に目的を把握してもらうことは重要です。

攻撃者の攻撃の目的を理解すると、聞き手自身で考えられるようになるからです。

仕事でも、何か指示を上司から受けて、目的や意図を理解していないと、想定外のことが起こったときに自分で考えて対処できないですよね。

攻撃者の攻撃の目的や意図を聞き手に理解してもらうことで、なぜそのように攻撃しているのかなど自分で考えられるようになり、結果、疑問に対して自分なりの考えを持つことに繋がります。

私はいつも以下のような感じで説明しています。

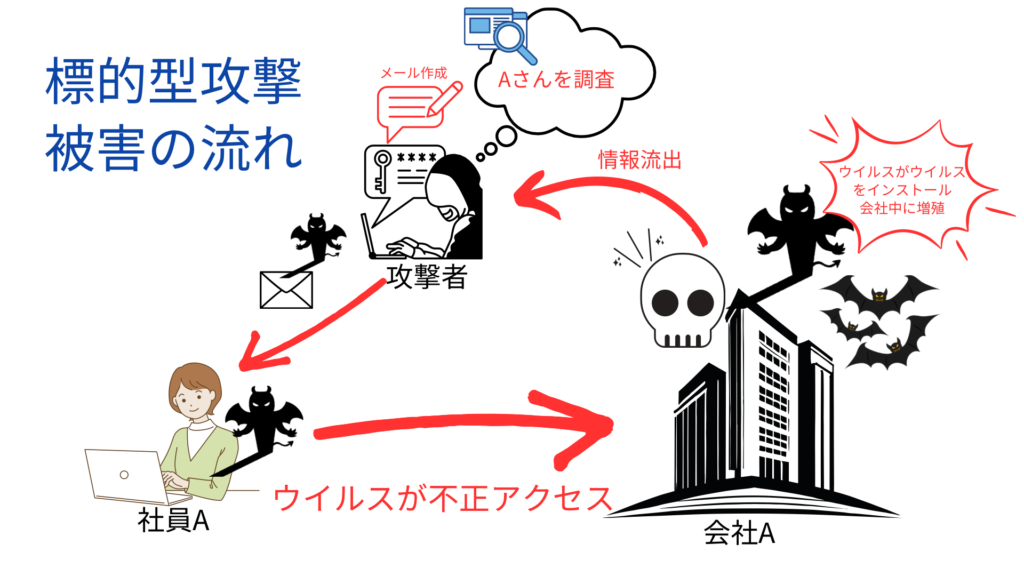

標的型攻撃(ターゲット攻撃)は、特定の企業や個人を狙ったサイバー攻撃のことです。目的は情報を盗んだり、業務を妨害したりすることが多いです。

この攻撃の特徴は、「誰でもいい」わけではなく、特定のターゲットに焦点を当てて攻撃するのが特徴です。

この攻撃が特に恐ろしいのは、攻撃者がターゲットに合わせて入念に計画を立てるため、一般的なセキュリティ対策をすり抜けやすいことです。また、攻撃を発見するまでに時間がかかることが多く、被害が拡大するケースが多いです。

<Step3 具体例>

次に標的型攻撃の具体例を説明しましょう。どのように攻撃してくるのか具体的に説明します。

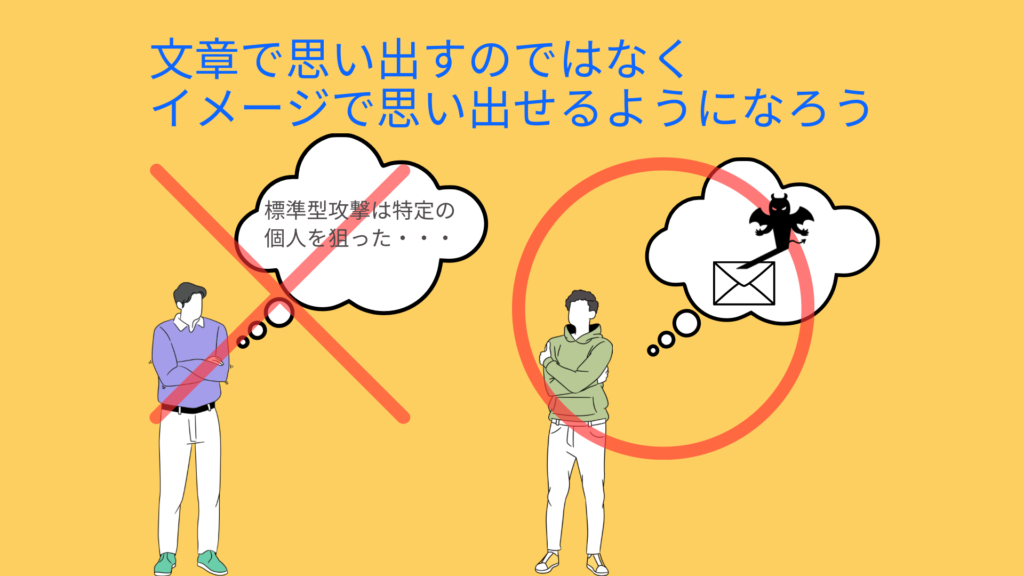

これまで聞き手に抽象的に説明していましたが、具体的に説明することで、標的型攻撃のイメージが沸きます。抽象的に理解したままだと、何となくわかったで終わってしまうので、具体的に説明し、標的型攻撃と聞いたら”あれのことか”などイメージできるようになってもらいます。抽象的に理解しただけだと、標的型攻撃と聞いたときに、文章ベースで思い出してしまいますが、それだと暗記しているような状態に近いので、しっかりイメージできるようになってもらいましょう。

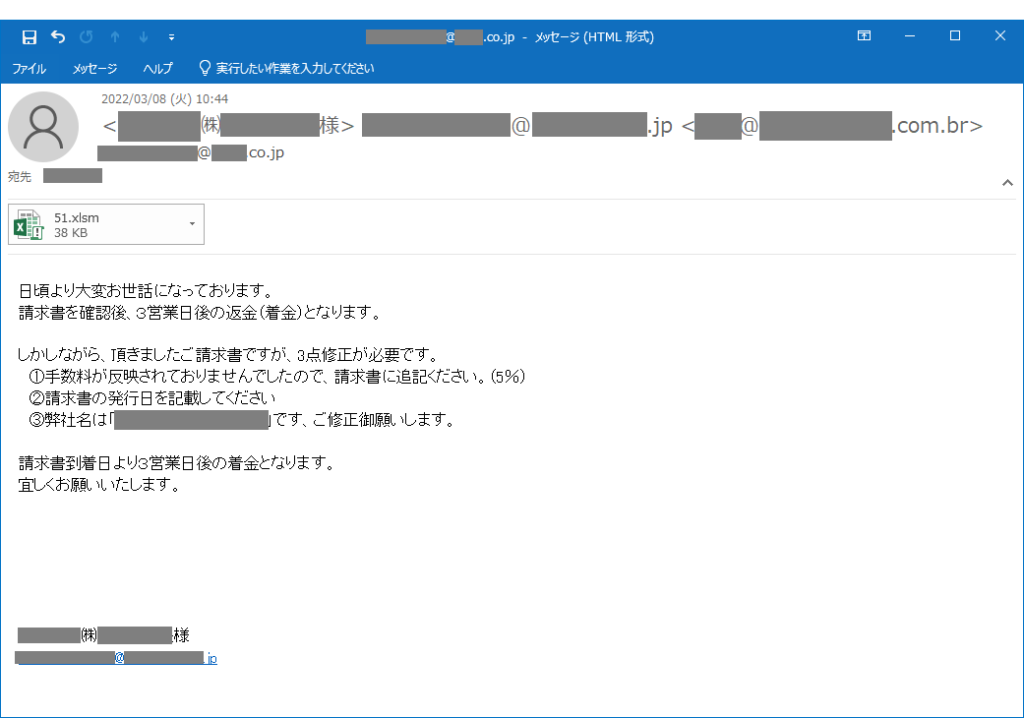

実際に標的型攻撃で使用されたメールの画像などを見せて説明したりするとよいでしょう。

出来るだけ身近な例や、聞き手の興味関心がありそうな例を取り上げられるとよいと思います。

以下はIPAで公表されている実際に使われた標的型攻撃のメールです。このようにより具体的なものを使用して説明しましょう。

感染被害の大幅拡大/日本語で書かれた新たな攻撃メール(2022年3月9日) | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

私はいつも以下のように説明しています。

標的型攻撃(ターゲット攻撃)は、特定の企業や個人をターゲットにし、そのターゲットが信頼しやすい内容で偽装されたメールがよく使われます。

攻撃者はターゲットの情報を事前に集め、ターゲットが関心を持ちそうなテーマを使ってメールを送ってきます。このため、偽のメールと疑わずに開いてしまうことが多く、その結果として機密情報の漏洩やシステムの感染が起きることがあります。

最近だと、「転職サイト」や「キャリアアップ」のテーマを利用した攻撃があります。転職を考えているターゲットに、ターゲットの状況に合わせた内容でメールを送ってきます。

例えば、件名が「[キャリアチャンス] あなたの経験にぴったりな新しい職務ポジションについて」となっており、本文では「あなたのスキルにマッチする素晴らしいポジションが見つかりました。詳細をご確認ください」と書かれています。

そしてリンクが添付されており、そのリンクをクリックすると転職サイトに似せた偽サイトに誘導され、ログイン情報を盗まれる仕組みです。

<Step4 被害事例>

実際の被害事例を説明してよりさらにイメージの解像度を上げます。

聞き手が標的型攻撃と聞いて、ぱっとどのような攻撃かイメージできるようになってもらうためです。

私はいつも三菱重工の例で説明しています。こういう事例がありますと簡単に紹介する程度で大丈夫です。

三菱重工 | 当社グループ名古屋地区のネットワークに対する第三者からの不正アクセスに係る件

3.攻撃の流れ

標的型攻撃の概要レベルの説明が完了したので次は実際の攻撃の流れについて説明しましょう。

指導手順の全体像で言うと以下の赤枠部分です。

攻撃の流れを説明する際は↓のステップで説明しましょう。まず、攻撃の流れについての説明の流れを説明してから実際のステップについて詳細を解説する流れです。

<Step1 攻撃の流れの全体像>

まず、攻撃の流れについての説明の流れを説明しましょう。

攻撃の流れの全体像をつかむことで、聞き手は説明の展開を予想しやすくなります。また、話の構造がわかるので、”今どの部分の何の話をしているのか”把握しやすくなります。

私はいつも以下のように説明しています。

標的型攻撃(ターゲット攻撃)は「計画」⇒「攻撃の準備」⇒「ウイルス潜入」⇒「ウイルス感染拡大」⇒「情報入手」のように5つのステップで行われます。

攻撃者もどのように攻撃するかちゃんと計画して準備してそのあと、ウイルスを送り感染させ、目的を達成させます。

この5つの各ステップについてこの後解説してきます。

<Step2 計画立案段階>

計画立案段階では、攻撃者は、標的組織の調査や情報収集をしています。

この標的組織の調査や情報収集について、攻撃者は何のため、何をしているのか具体的に説明しましょう。

私はいつも以下のように説明しています。

計画立案段階では、攻撃者は誰を攻撃の対象にするのか決めるために情報収集を行います。情報収集の方法は大きく分けて4つあり、「SNS」「公式サイト」「ソーシャルエンジニアリング」「ダークウェブ」です。

具体的には、従業員の名前や役職、趣味などをSNS(Facebook、LinkedIn、Twitterなど)から収集したり、会社の公式Webサイトに掲載されている役員や重要な人物の名前、組織構造、メールアドレスなどの情報を収集したり、攻撃者が関係者を装って直接会社に電話して情報を聞き出したり(ソーシャルエンジニアリング)、ダークウェブ上で標的に関する情報を購入したりします。(ダークウェブには、過去にデータ漏洩で流出したパスワードや機密情報が販売されています。)

上記で収集した情報をもとに、どの従業員を標的にするのか、どうやって攻撃をするのか(フィッシングメールを送るのか、システムの脆弱性を突くのかなど)検討して一番成功しやすい方法を検討します。

<Step3 攻撃準備段階>

攻撃準備段階では、攻撃者は騙されやすい文面の作成やC&Cサーバの設置したり攻撃の準備をしますが、この説明をする際も同様に、攻撃者は何のため、何をしているのか具体的に説明しましょう。

私はいつも以下のように説明しています。

攻撃準備段階では、攻撃者は主に2つのことをしてします。1つ目が「騙されやすい文面の作成(メールなど)」、2つ目が「C&Cサーバの設置」です。

攻撃の際に使用するメールの目的は、標的にメールやメッセージのリンクをクリックさせたり、添付ファイルを開かせたりすることで、攻撃者がシステムに侵入するための足掛かりを得ることです。

例えば、緊急の通知や標的の興味に合わせた文面を作成し、偽のログインページや添付ファイルを準備します。この段階で集めた情報(例えば従業員の名前や業務内容)を元に、より信憑性のあるメールを作成します。これにより、マルウェアをインストールさせたり、認証情報を盗んだりしようとします。

C&C(コマンド&コントロール)サーバを設置する目的は、ターゲットをウイルスに感染させた後、遠隔からターゲットのシステム(PC)を操作できるようにすることです。

C&Cサーバは、標的となるパソコンやシステムから情報を盗み出したり、攻撃者からの指示を送るための「司令塔」のような役割を果たします。ウイルスに感染したターゲットのPCはこのC&Cサーバに勝手に通信し始め、その通信に応答する形で攻撃者がC&CサーバからターゲットのPCに指示(情報を破壊など)を出します。

このように攻撃者準備段階では、ターゲットをウイルスに感染させるための準備と、ウイルスに感染させた後の準備をしています。

<Step4 初期潜入段階>

初期潜入段階は、標的型メールを送信し、添付ファイルやURLのクリックによりマルウェア感染させる段階です。ほかのステップと同様に、メールの送信とマルウェアに感染させる行為について、目的を説明し、マルウェアの感染すると何がおこるのか具体的に話しましょう。

私はいつも以下のように説明しています。

初期潜入段階では、事前に作成したメールをターゲットに送り(フィッシングメール)、メールのリンクをクリックさせたり、添付ファイルを開かせたりすることでマルウェア(悪意のあるソフトウェア)に感染させようとします。

もしターゲットがメールのリンクをクリックしたり添付ファイルを開いたりしてウイルスに感染すると、攻撃者は標的のコンピュータをC&Cサーバで遠隔操作できるようになります。結果、攻撃者はパスワードや重要なデータを盗み出したり、さらに他のシステムへのアクセスを試みたりすることが可能になります。

補足ですが、PCマルウェアに感染するとコンピュータが突然遅くなったり、画面に不審なポップアップ広告が頻繁に表示されたり、ファイルが勝手に削除されたり、ホームページが知らないうちに変更されたり、検索結果が不審なサイトにリダイレクトされたりします。

マルウェア感染の可能性がある場合は、セキュリティソフトのスキャンを行いましょう。

<Step5 基盤構築段階>

基盤構築段階は、「C&Cサーバからコネクトバック通信を開始」「より強力なウイルスに感染させる」「特権アカウントの乗っ取りとバックドアの設置」などが行われることを説明しましょう。

ほかのステップと同様、何のために行われるのか、どのように行われるのかを具体的に解説しましょう。

私はいつも以下のように説明しています。

基盤構築段階は、3つのことが行われます。

1つ目が「C&Cサーバからコネクトバック通信開始」、2つ目が「ウイルスの感染拡大」、3つ目が「特権アカウントの乗っ取りやバックドアの設置」です。

まず、1つ目の「C&Cサーバからコネクトバック通信開始」ですが、ウイルスに感染したターゲットのPCが、攻撃者が設置したC&Cサーバに通信を送り始めます。このことを「コネクトバック通信」と呼びます。コネクトバック通信は、攻撃者とターゲットのPCが通信し続け、攻撃者がターゲットのPCを遠隔操作し続けるために行われます。つまり、ウイルスに感染してもネットワークを切れば被害は防げます。

2つ目の「ウイルスの感染拡大」は、より強力なウイルスにターゲットのPCを感染させます。1つ目のコネクトバック通信を使用して、より強力なウイルスをPCにインストールするように攻撃者が指示することで可能になります。

この追加で感染させるウイルスは、標的のシステムから情報を盗んだり、操作を容易にするための機能を持っています。

3つ目の「特権アカウントの乗っ取りやバックドアの設置」については、2つ目で感染させたウイルスを使用して、攻撃者は標的のシステムで「特権アカウント」(システム全体を操作できる強力なアカウント)を乗っ取ります。そして「バックドア」(攻撃者が後でシステムに簡単に戻って来るための隠し道)を設置します。目的は攻撃者はシステム内で自由に動き回ることができ、再度侵入したい時にも簡単に戻れるようにするためです。

<Step6 目的達成段階>

最後に「目的達成段階」について、外部からのコントロールによる情報収集や破壊攻撃が実施されることを解説しましょう。

他のステップと同様に、攻撃者の行為について、何のために何をどのようにを意識して解説しましょう。

私はいつも以下のように説明しています。

目的達成段階では主に2つのことが実施されます。1つ目が「情報収集」、2つ目が「破壊攻撃」です。

1つ目の「情報収集」については、攻撃者は外部からコントロールすることで、標的のシステムから重要なデータ(例えば機密情報や顧客データ)を盗み出します。これらの情報を使って金銭的な利益を得たり、企業や組織に対して脅迫を行ったりすることが目的です。攻撃者は、前の段階で確立した遠隔操作の道(C&Cサーバ)を利用して、この情報を自分のサーバに転送します。

2つ目の「破壊攻撃」については、攻撃者は標的のシステムやデータを破壊します。例えば、システムを操作不能にしたり、データを削除したりすることで、標的に経済的な損害を与えることが目的です。このような攻撃は、企業の評判を落としたり、業務を妨害したりするために行われます。

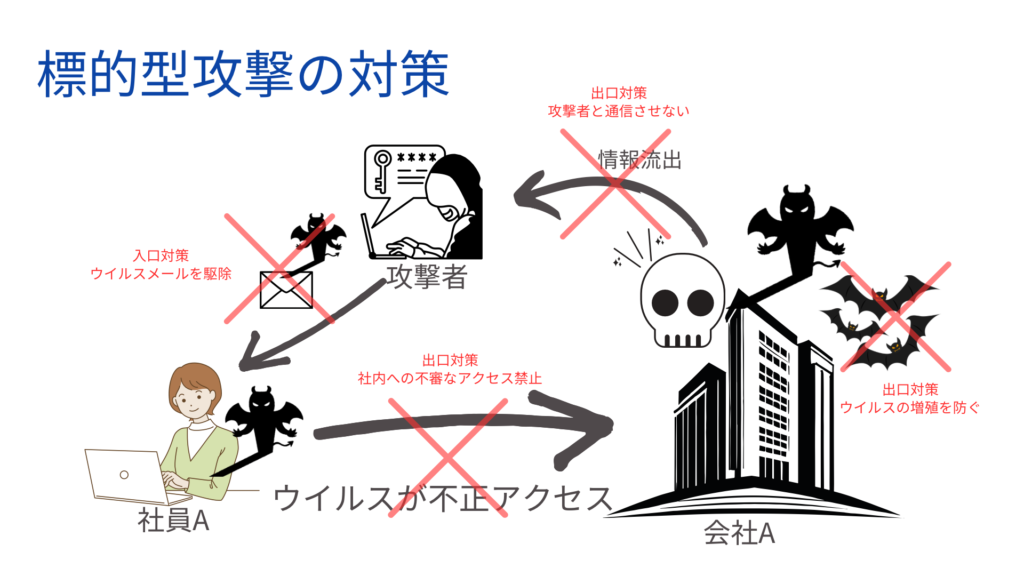

4.標的型攻撃の対策

標的型攻撃の対策の説明は、説明の全体像のうち、以下の赤枠部分です。

標的型攻撃の対策としては主に「入口対策」と「出口対策」がありますが、これら2つに絞って解説しましょう。2つの対策を比較しながら説明すると分かりやすいです。

私はいつも以下のように説明しています。

<入口対策>

入口対策とは、初期潜入(ウイルスが仕込まれたメールによる感染)に対する対策の総称で、要するに攻撃者が最初に仕掛けてくる攻撃に対する対策です。

具体的には、偽装メール対策、マルウェア感染防止、脆弱性対策、標準型メール訓練など、侵入されないための対策です。

<出口対策>

出口対策とは、ウイルスに感染した後、被害を最小限にするための対策です。

入口対策は、ウイルスに感染しないための対策ですが、出口対策はウイルスに感染した後、被害を最小限にするための対策です。

具体的には、コネクトバック通信を遮断したり、システム内部に潜入したウイルスによる攻撃を防止する対策を実施します。

標的型攻撃について理解することが重要な理由

標的型攻撃の理解は、自分自身や会社を守るためにとても重要です。

標的型攻撃は、個人情報や企業の機密情報を盗むだけでなく、システムを壊すことで業務を止めることにもつながります。

もし攻撃の仕組みを知らないと、知らないうちに攻撃者の策略に引っかかり、重大な被害を受けてしまいます。しかし、攻撃者がどのように攻撃してくるかを理解していれば、怪しいメールやリンクを避けるなどの対策をとることができます。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。