最終更新日 2024年12月20日

記事の概要

今回の記事では、マルウェアについて身近な例えを使ってわかりやすく解説します!

今回の記事での説明内容

今回の記事で説明する内容は以下です。

この記事はこんな人にオススメ!

● マルウェアについて分かりやすく理解したい人!

● マルウェアのリスクを理解し、適切な防御策を実施したい人!

● マルウェアの種類や感染経路について深く学びたい人!

● 身近な事例を通して、マルウェア対策の基本を知りたい人!

マルウェア

マルウェアの概要

一言で簡単に言うと

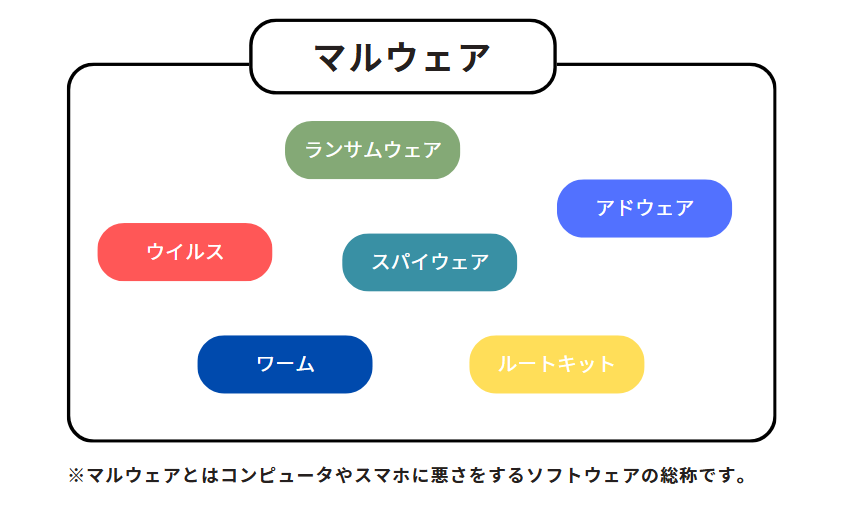

一言で簡単に言うと、マルウェアとは、コンピュータやスマホに悪さをするソフトウェアのことです。

もう少し詳しく言うと

もう少し詳しく言うと、マルウェア(Malware)とは、パソコンやスマホなどの機器に悪いことをするために作られた「悪意のあるソフトウェア(プログラム)」のことです。

これは、ウイルスやスパイウェア、ランサムウェアなど、さまざまな種類の悪いプログラムを含んだ総称です。

マルウェアは見えないところで悪いことをするので、とても厄介です。

しかし、正しい知識を持ち、適切な対策を行うことで、被害を防ぐことができます。

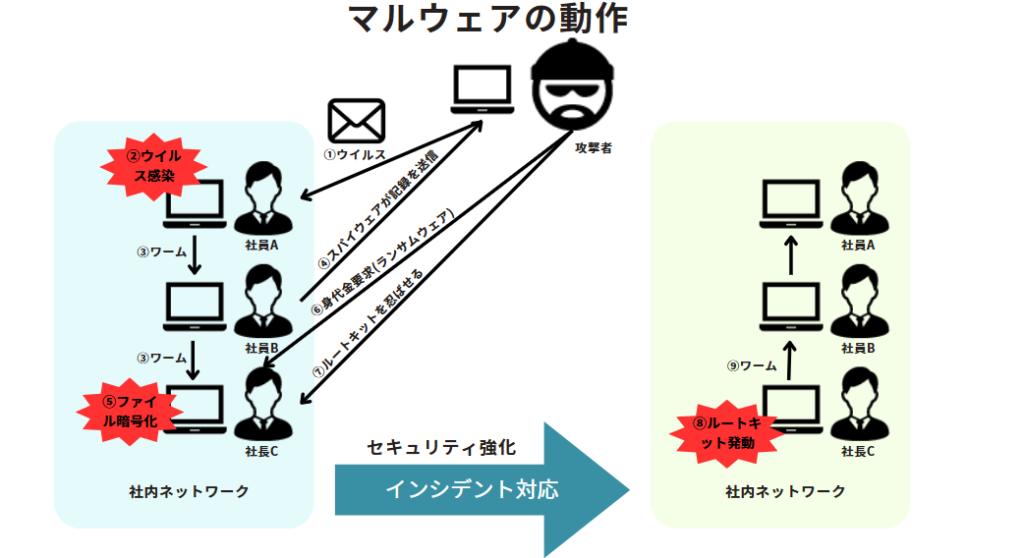

マルウェアの種類

様々なマルウェア

代表的なマルウェアには以下のようなものがあります。

| 内容 | 説明 |

|---|---|

| ウイルス(Virus) | 他のファイルやプログラムに自身を埋め込むことで感染を広げる。 ファイルを破壊したり、システムの動作を妨げたりすることがある。 |

| ワーム(Worm) | ネットワークを通じて自己複製し、他のコンピュータに感染を広げる。 自己複製のためにネットワーク帯域を占有し、ネットワークの速度を低下させることがある。 |

| トロイの木馬(Trojan Horse) | 有用なプログラムやファイルに見せかけて、ユーザーに実行させることで感染する。 バックドアを設置して、外部からシステムへのアクセスを許可することがある。 |

| スパイウェア(Spyware) | ユーザーの行動を監視し、個人情報や機密情報を盗むことを目的とする。 キーロガーやスクリーンキャプチャ機能を持つものもある。 |

| ランサムウェア(Ransomware) | システムやファイルを暗号化し、復旧のために身代金(ランサム)を要求する。 一度暗号化されると、解除には指定された身代金を支払うことが求められるが、支払っても復旧できる保証はない。 |

| アドウェア(Adware) | 不正な広告を表示することで、ユーザーを不正なサイトに誘導する。 通常はユーザー体験を妨げる程度だが、他のマルウェアのインストールを誘導することもある。 |

| ルートキット(Rootkit) | マルウェアや不正アクセスを隠蔽するためのツール。 オペレーティングシステムのコア部分に組み込まれることが多く、検知や除去が困難。 |

IPAではランサムウェアについて以下のように注意喚起していますね。

ランサムウェア対策特設ページ

最終更新日:2023年11月8日独立行政法人情報処理推進機構

セキュリティセンターはじめに

ランサムウェアとは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。

感染したパソコンに特定の制限をかけ、その制限の解除と引き換えに金銭を要求する挙動から、このような不正プログラムをランサムウェアと呼んでいます。IPA情報セキュリティ安心相談窓口でも2015 年以降、パソコンに保存されているファイルを暗号化し、元の状態に戻すことと引き換えに金銭を要求するランサムウェアに関する相談が多く寄せらるようになりましたが、2017年5月以降にはネットワークを介して攻撃パケットを送出することで感染拡大を図る新たなタイプが猛威を振るいました。

今後も更なるランサムウェアの脅威が考えられることから、本ページにランサムウェア対策に必要となる情報を集約し、ランサムウェア特設ページとして開設することとしました。

ランサムウェア対策特設ページ | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

マルウェアを身近なものに例えると

マルウェアを身近なものに例えると以下のようになります。

ウイルス(Virus) → 風邪やインフルエンザのウイルス

- 風邪が人から人へうつるように、ウイルス型のマルウェアもファイルからファイルへ移動して広がります。風邪をひくと体調が悪くなるように、ウイルスに感染したコンピュータも動作が遅くなったり、壊れたりします。

ワーム(Worm) → 家の中で広がるシロアリ

- シロアリが家の中の木を食い荒らすように、ワーム型のマルウェアはコンピュータやネットワーク内で勝手に増えて広がり、見えないところでダメージを与えます。気づいたときには家全体(システム全体)がボロボロになることも。

トロイの木馬(Trojan Horse) → 怪しい贈り物

- 見た目は普通のプレゼント(アプリやファイル)でも、中を開けると悪いものが入っているような感じ。これを開くと、コンピュータの中に悪意のあるプログラムが入り込んでしまいます。

ランサムウェア(Ransomware) → 勝手に家の鍵を変える泥棒

- 泥棒が勝手に家の鍵を変えてしまい、「お金を払ったら鍵を返すよ」と言われる状況です。家の中(コンピュータのデータ)を取り戻すには、泥棒の要求に従わざるを得ません。

スパイウェア(Spyware) → 覗き見するストーカー

- 家の外から双眼鏡でこっそりあなたの行動を見ているストーカーのようなもの。あなたがパソコンで何をしているか、どんな情報を入力しているかを全部盗み見して、悪用しようとします。

アドウェア(Adware) → しつこい訪問販売のセールスマン

- 何度も家に来て、強引に商品を売ろうとするセールスマンのように、画面に勝手に広告を出してクリックさせようとします。しつこくて迷惑で、気づかないうちに危険なサイトに誘導されることも。

ルートキット(Rootkit) → 気づかれない忍者の侵入者

- 忍者が家の中に隠れて、誰にも見つからずに家中を監視し続けるようなものです。家の鍵を変えたり、防犯カメラを無効にしたりして、家の中(システム)を自由に操ることができます。

キーロガー(Keylogger) → スマホの暗証番号を勝手に覗き見する人

- あなたが何を入力しているのかを横から見て、その内容をメモしている人のようなもの。パスワードやメッセージ、個人情報など、すべて記録されてしまいます。

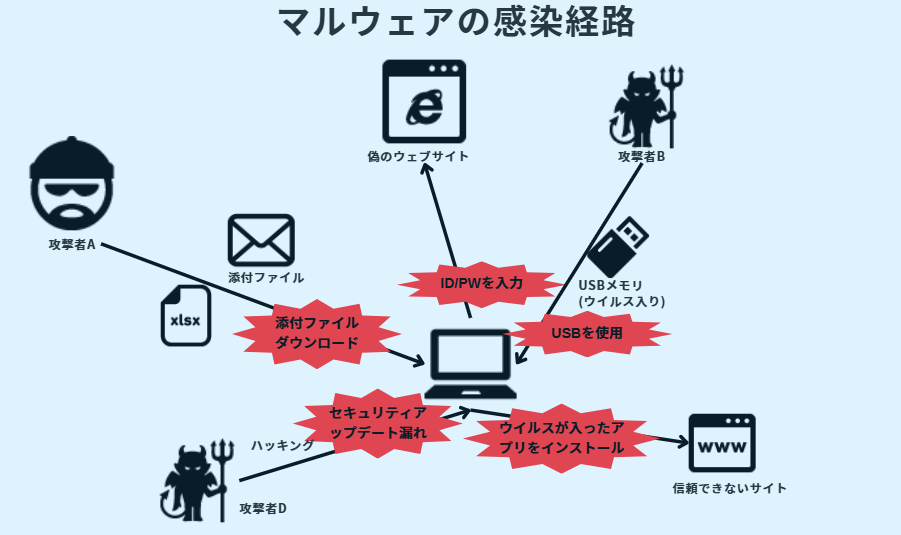

マルウェアの感染経路(どこから入ってくるか)

1.メールの添付ファイル

- スパムメールやフィッシングメールにはウイルスを含んだファイル(PDF、Word文書、Excelファイルなど)が添付されています。

このファイルを開くと、悪意のあるプログラムが自動的にパソコン内で実行されます。 - 例えば、「●●の請求書です」「配送に関するお知らせです」といったメールで、受け取った人が添付ファイルを開けると、マルウェアがパソコンに入り込み、勝手に情報を盗んだり、他のファイルに感染したりします。

2.偽のウェブサイト

- 銀行やショッピングサイトそっくりな偽物のサイトにアクセスすると、そこで「このファイルをダウンロードしてください」といったメッセージが表示されます。そのファイルをダウンロードして実行すると、マルウェアがパソコンにインストールされます。

また、この偽のウェブサイトで個人情報を入力するとその情報が盗まれてしまいます。 - 例えば、「パスワードを再設定してください」といったメールのリンクをクリックすると、偽のサイトに誘導され、IDやパスワードを入力すると、その情報が悪意のある第三者に送られてしまいます。

3.USBメモリや外部デバイス

- 他人から渡されたUSBメモリをパソコンに挿すと、その中に仕込まれているマルウェアが自動で実行されることがあります。

これは、「自動再生」という機能を悪用したものです。 - 例えば、「このUSBにあなたのための特別なプレゼントが入っているよ」と言われて差し込むと、実はその中にウイルスが仕込まれていて、パソコンが乗っ取られてしまうことがあります。

4.不正なアプリやソフトのダウンロード

- 海賊版ソフトや信頼できないサイトからダウンロードしたアプリやゲームの中に、マルウェアが組み込まれていることがあります。

これをインストールすると、マルウェアも一緒にインストールされ、パソコンの中で勝手に動き出します。 - 「無料でこの高額なソフトをダウンロードできます!」という広告に惹かれてソフトをダウンロードすると、実はそのソフトにはウイルスが仕込まれていて、個人情報が盗まれたり、パソコンが遅くなったりすることがあります。

5.セキュリティが古いままのシステムやソフトウェア

- Windowsやアプリにセキュリティの穴(脆弱性)が見つかることがあります。

この穴(脆弱性)をそのまま放置しておくと、ハッカーはその穴(脆弱性)を通じてマルウェアを送り込み、コンピュータが攻撃される可能性があります。

セキュリティの更新を行うことでその穴を防ぐことができます。 - Windowsを長期間更新しないと、ハッカーがこの穴を利用してパソコンに侵入し、マルウェアを仕掛けてしまいます。気づかないうちにパソコンが他の犯罪の拠点に使われることも。

マルウェア対策

以下を実施することでマルウェアからパソコンやスマホを守ることができます。

1.セキュリティソフトを使う

ウイルス対策ソフト(アンチウイルスソフト)をインストールして、常に最新の状態にしておきましょう。これで、悪いプログラムがパソコンに入るのを防げます。

2.システムやアプリを更新する

パソコンやスマホの「更新通知」が来たら、すぐにアップデートしましょう。

3.怪しいメールやファイルを開かない

知らない人からのメールや、見覚えのないファイルは絶対に開かないようにしましょう。

開くとウイルスが入ってくることがあります。

4.データのバックアップをとる

写真や大事な書類などは、別の場所(外付けハードディスクやクラウド)にコピーをとっておきましょう。万が一、パソコンやスマホがウイルスに感染しても、データが消える心配がなくなります。

マルウェアの具体的な攻撃手法とその仕組み

1. ウイルス(Virus)

- 感染の仕組み

- ファイルインジェクション(File Injection)

ウイルスは、自分自身の悪意のあるプログラムを他のファイル(例えば、WordやExcelのドキュメントやアプリケーション)にくっつけます。感染したファイルを開くたびに、このウイルスも一緒に動き出し、さらに他のファイルやプログラムに感染を広げていきます。 - マクロウイルス(Macro Virus)

WordやExcelのファイルに「マクロ」と呼ばれる自動で動くプログラムが仕込まれていて、ユーザーがそのファイルを開くと、ウイルスが動き出し、他のドキュメントに感染を広げます。

- ファイルインジェクション(File Injection)

- 攻撃の仕組み

- システムAPI呼び出し

パソコンの「操作方法の命令(API)」を使って、ファイルを勝手に消したり、システム設定を変更したりします。 - レジストリ改ざん

Windowsの設定ファイル(レジストリ)を書き換えて、ウイルスがパソコンを起動したときに勝手に動き出すようにします。 - 暗号化やポリモーフィズム(Polymorphism)

ウイルスは自分のコード(プログラムの内容)を暗号化したり、少しずつ形を変えたりして、アンチウイルスソフトに見つかりにくくします。

- システムAPI呼び出し

2. ワーム(Worm)

- 感染の仕組み

- ネットワークスキャン

ワームは、ネットワーク上にある他のコンピュータを探して、セキュリティの弱い(脆弱性のある)システムを見つけます。セキュリティの「穴(脆弱性)」を使って、そのコンピュータに侵入します。 - エクスプロイト(Exploit)

セキュリティの穴を使って、遠くからでもコマンド(命令)を送ったり、パソコンの中に入ることができます。例えば、EternalBlueというツールを使うと、Windowsの脆弱性を突いてシステムに入り込むことができます。

- ネットワークスキャン

- 攻撃の仕組み

- 自己複製:

ワームは、自分自身をどんどん複製(コピー)して、他のコンピュータにも感染を広げていきます。まるでウイルスが感染を広げるように、ワームはネットワークを使って広がります。 - ネットワークフラッディング(Network Flooding)

ワームは、大量のデータを一度に送ってネットワークを「詰まらせる」ことで、他のパソコンやネットワーク全体が遅くなったり、使えなくなったりする攻撃を行います。

- 自己複製:

3. トロイの木馬(Trojan Horse)

- 感染の仕組み

- ソーシャルエンジニアリング

攻撃者は、ユーザーを騙して悪意のあるプログラムをインストールさせようとします。たとえば、「このソフトはパソコンを速くする」とか、「無料のゲームが楽しめる」などといって、実際には悪いプログラムをインストールさせます。 - ドロッパー(Dropper)

最初は普通のソフトのように動作し、パソコンに入ったあとで、悪いプログラム(トロイの木馬)をインストールします。

- ソーシャルエンジニアリング

- 攻撃の仕組み:

- リモートアクセスツール(RAT)

攻撃者がインターネットを通じて、あなたのパソコンを遠隔操作できるようにします。ファイルを削除したり、カメラやマイクを勝手に使ったりできます。 - C2(コマンド&コントロール)サーバーとの通信

トロイの木馬は、攻撃者が操作するサーバーと通信し、命令を受け取ったり、盗んだ情報を送り返したりします。

- リモートアクセスツール(RAT)

4. ランサムウェア(Ransomware)

- 感染の仕組み

- ファイルインフェクション

普通のファイルやプログラムの中に、ランサムウェアの悪いコードを隠し、ユーザーがそのファイルを開くとランサムウェアが動き出します。フィッシングメールの添付ファイルや怪しいサイトからのダウンロードなどで広がります。 - 脆弱性の悪用

リモートデスクトップ(遠隔操作用の機能)やVPN(仮想プライベートネットワーク)のセキュリティの弱点を使って、パソコンに侵入します。

- ファイルインフェクション

- 攻撃の仕組み

- 暗号化アルゴリズム

ランサムウェアは、あなたのファイルを「鍵付き」でロックします。その鍵を開けるためには、特殊な暗号技術を使った復号キーが必要で、それを得るには身代金を払うよう要求してきます。 - 二重脅迫

ファイルを暗号化するだけでなく、「もしお金を払わなかったら、盗んだデータを公開する」と二重に脅してきます。

- 暗号化アルゴリズム

5. スパイウェア(Spyware)

- 感染の仕組み

- バンドルソフトウェア

無料のソフトウェアに、スパイウェアをこっそり混ぜ込んで、ユーザーがインストールするときに一緒に入るようにします。 - ドライブバイダウンロード(Drive-by Download)

ユーザーが特定のウェブサイトを見ただけで、スパイウェアが自動でパソコンにダウンロードされ、インストールされます。

- バンドルソフトウェア

- 攻撃の仕組み

- キーロガー

キーボードの入力内容(例えば、パスワードやクレジットカード番号)を記録して、攻撃者に送信します。 - スクリーンキャプチャ

一定時間ごとに画面の画像を撮影して、ユーザーがどのサイトを見ているか、何をしているかを監視します。 - ウェブカメラ・マイクの制御

カメラやマイクを勝手に起動して、映像や音声をこっそり記録することもできます。

- キーロガー

6. アドウェア(Adware)

- 感染の仕組み

- 偽装ブラウザ拡張機能

ブラウザの機能を拡張するプラグインに見せかけて、実際には広告を勝手に表示したり、不正なリンクをクリックさせるものをインストールします。 - システム設定の改ざん

ブラウザの設定を勝手に書き換え、最初に表示されるページや検索エンジンを不正な広告サイトに変更します。

- 偽装ブラウザ拡張機能

- 攻撃の仕組み

- 強制的な広告挿入

見ているサイトに、勝手にポップアップ広告やバナー広告を挿入してきます。 - ユーザー追跡(トラッキング)

あなたの検索履歴やどのサイトを見たかを追跡して、それに合わせた広告を見せたり、他の業者にその情報を売ったりします。

- 強制的な広告挿入

7. ルートキット(Rootkit)

- 感染の仕組み

- カーネルモードインジェクション

パソコンの心臓部分(カーネル)に入り込み、パソコン全体を自由に操作できる状態にします。普通のセキュリティソフトでは検出が難しくなります。 - ドライバ改ざん

キーボードやマウスなどのドライバを改ざんし、システム全体を監視したり、操作したりできるようにします。

- カーネルモードインジェクション

- 攻撃の仕組み

- プロセスやファイルの隠蔽

攻撃者の作った悪いプログラムが見えないように、システムの「影」に隠してしまいます。 - カーネルフック

パソコンの基本機能を呼び出す「カーネル」という部分を乗っ取って、悪いプログラムを実行させることができます。

- プロセスやファイルの隠蔽

8. キーロガー(Keylogger)

- 感染の仕組み

- APIフック

WindowsのAPIという仕組みを使って、キーボードの入力内容をリアルタイムで記録します。 - ドライバレベルのキーロギング

キーボードのドライバを操作して、ハードウェア(物理的な機械)レベルで入力を記録し、セキュリティソフトに見つからないようにします。

- APIフック

- 攻撃の仕組み

- テキストログの送信

記録したキーボード入力(パスワードやメッセージなど)を攻撃者に送信します。 - スクリーンショットの取得

特定の操作(例えば銀行のログイン画面)に反応して画面の画像を撮影し、視覚的な情報も収集します。

- テキストログの送信

流行りのマルウェア

1. WannaCry(ワナクライ)

- タイプ ランサムウェア

- 概要 2017年に大流行したランサムウェアで、感染するとパソコン内のデータを暗号化し、復旧のために「身代金(ランサム)」をビットコインで支払うよう要求しました。世界中の企業や病院、政府機関などが被害を受け、特に医療機関では患者のデータが見られなくなるなど、大きな混乱が生じました。

- 感染経路 Windowsの脆弱性を利用して感染を広げました。Microsoftは事前にこの脆弱性を修正する更新プログラムを提供していましたが、多くのシステムが更新されていなかったため、感染が拡大しました。

2. ILOVEYOU(アイラブユー)

- タイプ ワーム

- 概要 2000年に流行したワーム型マルウェアで、感染すると「ILOVEYOU」というタイトルのメールを送信することで広がりました。メールの添付ファイルを開くと、パソコン内の画像や音楽ファイルが上書きされ、システムが破壊される被害が発生しました。このマルウェアは、世界中で5000万台以上のコンピュータに感染したとされています。

- 感染経路 メールの添付ファイルを通じて広がり、被害が拡大しました。

3. Stuxnet(スタックスネット)

- タイプ ワーム(特定の産業システムを狙う)

- 概要 2010年に発見された高度なマルウェアで、イランの核施設を狙って作られたとされています。シーメンス製の産業用制御システムに感染し、機械の動作を制御して物理的な破壊を行うことを目的としていました。これにより、ターゲットの核施設の遠心分離機が正常に機能しなくなりました。

- 感染経路 USBメモリを介して広がり、特定の制御システムを持つコンピュータにのみ感染するよう設計されていました。

4. Zeus(ゼウス)

- タイプ トロイの木馬

- 概要 Zeusは、オンラインバンキングの認証情報(ユーザー名やパスワードなど)を盗むことを目的としたトロイの木馬型のマルウェアです。感染すると、キーロガー機能(入力された文字を記録する)や画面キャプチャを使って銀行口座情報を盗み、悪意のある攻撃者に送信します。

- 感染経路 フィッシングメールや偽のウェブサイトを通じて感染し、オンラインバンキングの際にユーザーの操作を監視します。

5. Emotet(エモテット)

- タイプ トロイの木馬(多機能型)

- 概要 Emotetは、元々は銀行の認証情報を盗むために設計されたトロイの木馬ですが、後に他のマルウェアをダウンロードさせる「ダウンローダー」としても機能するようになりました。感染したパソコンに他のランサムウェアやトロイの木馬を送り込む「感染拡大サービス」として使われることもあります。

- 感染経路 フィッシングメールの添付ファイルやリンクを介して広がり、感染したコンピュータは他のコンピュータにマルウェアを拡散します。

6. Petya(ペティア)

- タイプ ランサムウェア

- 概要 Petyaはパソコンを起動する際の重要な部分(マスターブートレコード)を暗号化するランサムウェアで、システム全体を使えなくしてしまいます。身代金を支払ってもデータが戻らないことも多く、「身代金詐欺」としての側面も強調されました。

- 感染経路 メールの添付ファイルや、ネットワーク内の脆弱性を利用して広がりました。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。