最終更新日 2025年4月30日

LPIC303-300(LPIC-3 Security)とは?

LPIC303-300(LPIC-3 Security)は、Linux環境における高度なセキュリティ管理スキルを証明する国際資格です。

この資格は、システムセキュリティ設計、暗号化技術、アクセス制御、リスク管理などを幅広くカバーしており、エンタープライズレベルのセキュリティ対策を実施できるエンジニアを対象としています。

試験では理論知識だけでなく、実務に即したトラブルシューティング力も問われます。これにより、単なる知識の暗記ではなく、実際に安全なシステム運用ができる実践力を身につけることが求められます。

LPIC-3認定の概要

LPIC-3認定は、LPIC認定プログラムの中で最上位に位置づけられる資格群です。

その中でも「LPIC-3 Security」は、情報セキュリティ分野に特化したスペシャリスト認定にあたります。

LPIC-3には複数の専門分野(ミックスド環境、仮想化と高可用性など)がありますが、LPIC-3 Securityはセキュリティスキルに焦点を絞った構成になっています。

先輩、LPIC-3って全部まとめて取得しないといけないんですか?

いいえ、LPIC-3は分野ごとに独立していて、例えばSecurityだけ合格してもLPIC-3 Securityの称号を取得できます。

LPIC303-300の位置づけと役割

LPIC303-300試験は、Linuxシステムのセキュリティ専門家としての信頼性を証明する役割を担っています。

特に企業システムやサーバー環境での脆弱性対策、データ暗号化、セキュリティ監査などを行うエンジニアにとって、実践的な知識を問われる重要な試験です。

この試験を通じて、暗号技術(GPG、OpenSSL)、ネットワークアクセス制御(iptables、VPN設定)、リスク管理プロセスの運用方法など、実務に直結するスキルを体系的に学び、証明することができます。

LPIC303-300に受かったら、どんな仕事に活かせますか?

例えばセキュリティエンジニア、SOCアナリスト、システム管理者、ネットワークエンジニアなど、セキュリティに関わるポジション全般に強い武器になるよ。

受験対象者と前提条件

LPIC303-300は、LPIC-2認定を既に取得している技術者を対象とした上級試験です。

LPIC-2未取得の場合は、まずLPIC-2(または同等の知識)を取得する必要があります。

また、試験内容は実践寄りの高度なセキュリティ知識を要求するため、Linux環境での実務経験が2年以上あることが望ましいとされています。

LPIC-1だけ持ってるんですけど、すぐにLPIC-3 Security受けられますか?

残念だけど無理だね。まずLPIC-2を取得する必要があるよ。その上で、LPIC-3 Securityに進めるんだ。

LPIC303-300の試験概要

本セクションでは以下の内容について解説します。

試験番号・バージョン情報(2025年版)

LPIC303-300試験の試験番号は「303-300」、バージョンは「3.0」です(2025年時点)。

LPICは定期的に試験内容の更新が行われるため、受験前には必ず公式サイトで最新情報を確認することが重要です。

バージョン「3.0」は、現在の情報セキュリティトレンドや現場要件に即した内容となっており、より実践的な知識が求められます。

LPIC303-300って毎年バージョンが変わるんですか?

毎年ではないよ。ただし、3~5年周期で大きな改訂があるから、古い情報に注意してね。

試験形式・問題数・合格基準

LPIC303-300試験は、選択問題と記述式問題が混在する形式で構成され、問題数は約60問です。

合格基準はスコア500~800点満点中、500点以上の獲得となります。問題ごとに配点が異なり、難易度の高い問題ほど得点も高くなっています。

出題内容は範囲が広く、暗記だけではなく、理解と応用力が必要です。

全部の問題に正解しないと合格できないんですか?

全部じゃなくていいよ。重要な問題を確実に押さえれば、合格点には十分届くよ。

試験時間と受験方法(オンサイト・オンライン)

LPIC303-300の試験時間は90分間です。受験方法はオンサイト(試験センター)またはオンライン試験のいずれかを選択できます。

オンライン受験の場合は、受験環境の要件(静かな個室、ウェブカメラ、マイク)が厳格に設定されています。

現在、オンライン試験も公式に認められており、国内外問わず受験しやすい環境が整備されています。

自宅から受けたら不正チェック厳しいですか?

かなり厳しいよ。カメラで常時監視されるし、不自然な動きは即中断されるから注意してね。

LPIC303-300 試験範囲詳細

本セクションでは分野ごとに試験範囲を解説します。

- 暗号技術(Cryptography)

- ホストのセキュリティ設定(Host Security)

- アクセス制御と認証(Access Control and Authentication)

- ネットワークセキュリティ(Network Security)

- 脆弱性評価とリスク管理(Vulnerability Assessment and Risk Management)

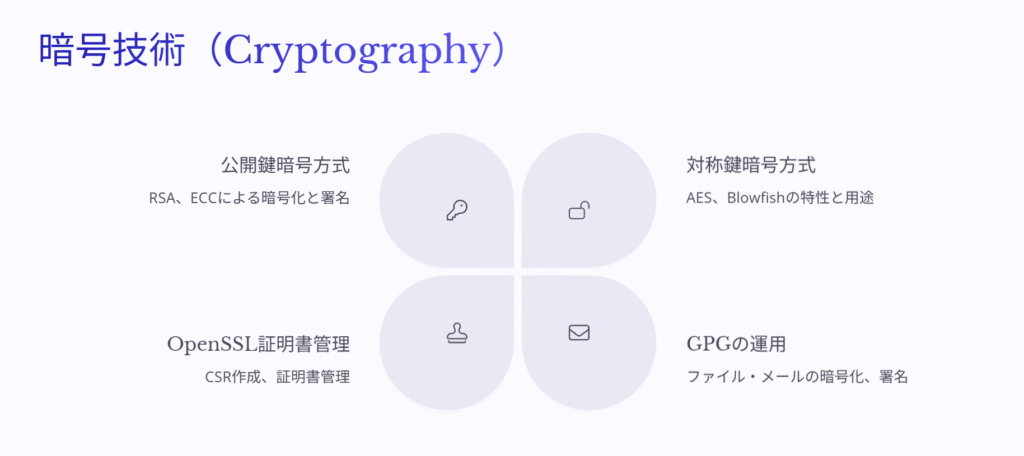

暗号技術(Cryptography)

暗号技術セクションでは、公開鍵暗号方式、対称鍵暗号、暗号プロトコルの仕組みと運用方法が問われます。

OpenSSL、GPG、VPNのセキュリティ設定が主な出題対象となり、暗号化通信の仕組み(TLS/SSLなど)についても実務レベルで理解している必要があります。

| 試験範囲テーマ | 詳細内容 | 重要度(★) |

|---|---|---|

| 公開鍵暗号方式 | RSAやECCによる暗号化と署名、鍵管理手法の理解と実装 | ★★★★★ |

| 対称鍵暗号方式 | AES、Blowfish等のアルゴリズムの特性と用途の理解 | ★★★★☆ |

| GPGの運用 | ファイル・メールの暗号化、署名、鍵管理(GPGコマンド操作) | ★★★★★ |

| OpenSSLによる証明書管理 | CSR作成、自己署名証明書、秘密鍵・公開鍵の管理手順 | ★★★★★ |

| TLS/SSLプロトコル | TLS/SSLのハンドシェイクプロセスと安全な設定方法 | ★★★★★ |

| VPNにおける暗号技術 | WireGuard、OpenVPNにおける暗号化技術と設定の理解 | ★★★★☆ |

| 証明書失効リスト管理(CRL/OCSP) | CRL(証明書失効リスト)、OCSPレスポンダの役割理解 | ★★★☆☆ |

| 暗号プロトコルの脆弱性 | POODLE、Heartbleedなど暗号関連の脆弱性の基本的知識 | ★★★☆☆ |

GPGとOpenSSLって何が違うんですか?

GPGは主にファイルやメールの暗号化、OpenSSLはSSL/TLS通信や証明書管理に使われるよ。

ホストのセキュリティ設定(Host Security)

ホストセキュリティ設定では、Linuxサーバーのセキュリティ強化手法が中心テーマです。

ファイアウォール設定、SELinux/AppArmorの導入、ログ監視、セキュリティパッチ適用などが問われます。

特に、iptablesやnftablesによるパケットフィルタリング設定は頻出範囲です。

| 試験範囲テーマ | 詳細内容 | 重要度(★) |

|---|---|---|

| ファイアウォール設定(iptables/nftables) | パケットフィルタリング、ポート制御、ステートフルインスペクション設定 | ★★★★★ |

| SELinuxの運用 | SELinuxポリシーの理解と設定、トラブルシューティング | ★★★★★ |

| AppArmorの利用 | AppArmorプロファイルの作成と適用方法、ポリシー違反時の対応 | ★★★★☆ |

| ログ管理と監視 | syslog、rsyslog、journalctlを用いたログ収集・分析、監視設定 | ★★★★☆ |

| 侵入検知システム(IDS)の導入 | AIDEによるファイル改ざん検知、Snort等のIDS基本設定と運用 | ★★★☆☆ |

| セキュリティアップデート管理 | yum、aptによるセキュリティパッチ適用、自動更新設定 | ★★★★★ |

| サービスのセキュリティ設定 | 不要サービスの無効化、必要サービスの最小権限化(例:sshd設定最適化) | ★★★★☆ |

| SSHセキュリティ設定 | SSH接続設定の強化(ポート変更、鍵認証、rootログイン制限) | ★★★★★ |

iptablesとnftables、どっちを覚えた方がいいですか?

今後はnftablesが主流になるけど、試験ではiptablesもよく出るから両方押さえておくべきだね。

アクセス制御と認証(Access Control and Authentication)

アクセス制御では、ユーザー管理、グループポリシー設定、PAM(Pluggable Authentication Modules)による認証制御が重要視されます。

また、sudo、SSH認証設定(公開鍵認証・多要素認証)の詳細設定も出題されるため、実際に設定できるスキルが必要です。

| 試験範囲テーマ | 詳細内容 | 重要度(★) |

|---|---|---|

| PAM(Pluggable Authentication Modules)設定 | PAMの構成ファイル設定、認証・アカウント制御・パスワード管理モジュールの利用方法 | ★★★★★ |

| sudo設定と権限管理 | sudoersファイルの編集、安全な権限委任設定、コマンド制限管理 | ★★★★★ |

| SSH認証設定(公開鍵認証、多要素認証) | SSH公開鍵認証の設定、2段階認証(OTP連携設定など)の構築 | ★★★★★ |

| ユーザー・グループ管理 | ユーザーアカウント作成、パスワードポリシー設定、アカウントの無効化・期限設定 | ★★★★☆ |

| パスワード管理ポリシー(chage、pam_cracklib) | パスワード有効期限、強度設定、変更履歴制御 | ★★★★☆ |

| 認証ログの監視と分析 | /var/log/secureやjournalctlによる認証試行ログの確認・分析 | ★★★☆☆ |

| LDAP認証基礎知識 | LDAPサーバ連携によるユーザー認証の概要と設定(簡易レベル) | ★★★☆☆ |

PAMって具体的に何を制御してるんですか?

PAMはログイン、認証、アカウント管理、パスワード更新の各段階でアクセス制御を柔軟に設定できる仕組みだよ。

ネットワークセキュリティ(Network Security)

ネットワークセキュリティ分野では、VPN、IPSec、SSL/TLS、ファイアウォール、IDS/IPSの概念と設定が出題されます。

安全なリモートアクセス設計や、通信の暗号化技術に関する深い理解が問われます。

| 試験範囲テーマ | 詳細内容 | 重要度(★) |

|---|---|---|

| VPN構築(WireGuard、OpenVPN) | 安全なVPNトンネルの構築手順、証明書・鍵管理、暗号化設定 | ★★★★★ |

| IPSecによる通信保護 | ESP/AHプロトコル、IKE(Internet Key Exchange)設定の理解 | ★★★★☆ |

| SSL/TLS通信の暗号化設定 | Webサーバ(Apache/Nginx)におけるSSL/TLS設定、証明書管理 | ★★★★★ |

| ファイアウォール設定(iptables/nftables) | ネットワークレベルでのアクセス制御ルール設定、ポート制御 | ★★★★★ |

| IDS/IPSシステムの基礎知識 | SnortやSuricataによる侵入検知・防御システムの概要、アラート管理 | ★★★★☆ |

| SSHセキュリティ強化 | SSHサーバ設定ファイル(sshd_config)の最適化、強固な認証方式の導入 | ★★★★★ |

| ポートスキャン・脆弱性スキャン対策 | nmapやOpenVASによるスキャン検知と対応方法、不要サービス遮断 | ★★★★☆ |

VPNとSSL/TLSって同じですか?

違うよ。VPNはプライベートネットワークを仮想的に作る仕組み、SSL/TLSは通信そのものを暗号化する技術だよ。

脆弱性評価とリスク管理(Vulnerability Assessment and Risk Management)

この分野では、脆弱性診断ツールの使い方、リスク分析、セキュリティポリシー策定方法が問われます。

NessusやOpenVASなどのスキャンツールの基本操作、リスク評価のプロセス(特定→分析→対策)を理解しておく必要があります。

| 試験範囲テーマ | 詳細内容 | 重要度(★) |

|---|---|---|

| 脆弱性スキャンツールの利用(OpenVAS、Nessus) | システム・ネットワークの脆弱性スキャン実施とレポート分析 | ★★★★★ |

| リスクアセスメントの実施方法 | 資産特定・脅威評価・リスク算出・対策立案の基本プロセスの理解 | ★★★★★ |

| セキュリティポリシー策定と運用 | 組織におけるセキュリティポリシー・手順書の作成、周知、定期見直し方法 | ★★★★☆ |

| インシデント対応手順 | インシデント発生時の初動対応、封じ込め、調査、復旧の各フェーズ対応策の理解 | ★★★★☆ |

| セキュリティ監査とコンプライアンス | 内部監査の手順、ISO27001など国際規格に基づく監査準備と対応策 | ★★★☆☆ |

| 脅威インテリジェンス活用 | セキュリティ情報共有(CVEデータベース、脅威情報フィード)による脅威早期検知と対応 | ★★★☆☆ |

脆弱性スキャンツールって何を基準に選べばいいですか?

目的と予算次第だけど、オープンソースのOpenVASは学習用に最適だし、実務でも十分役立つよ。

LPIC303-300 出題傾向と重要ポイント

本セクションでは以下の内容について解説します。

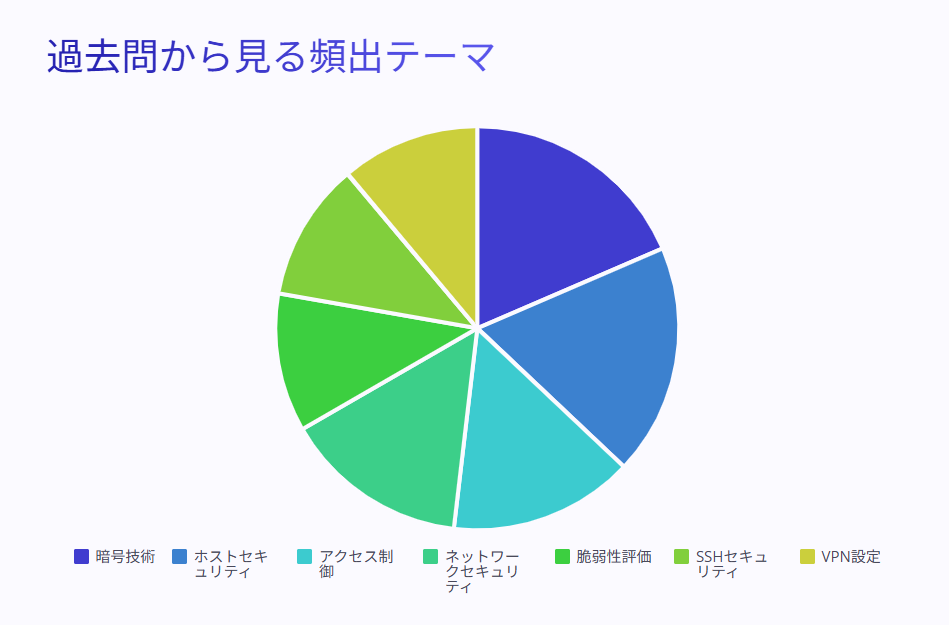

過去問から見る頻出テーマ

LPIC303-300の過去問では「暗号技術」「ホストセキュリティ設定」「アクセス制御」が高頻度で出題されています。

特に、GPGを用いたファイル暗号化、iptablesによるパケットフィルタ設定、PAMによる認証制御に関する問題は、出題率が非常に高い傾向にあります。

過去問対策を行う際には、単なる設定手順の暗記ではなく、「なぜその設定をするのか」という背景理解が求められます。

| ランキング | 頻出テーマ | 出題頻度(推定) |

|---|---|---|

| 1位 | 暗号技術(Cryptography) | ★★★★★ |

| 2位 | ホストのセキュリティ設定(Host Security) | ★★★★★ |

| 3位 | アクセス制御と認証(Access Control and Authentication) | ★★★★☆ |

| 4位 | ネットワークセキュリティ(Network Security) | ★★★★☆ |

| 5位 | 脆弱性評価とリスク管理(Vulnerability Assessment and Risk Management) | ★★★☆☆ |

| 6位 | SSHセキュリティ設定(SSH Hardening) | ★★★☆☆ |

| 7位 | VPN設定と運用(VPN Configuration and Management) | ★★★☆☆ |

| 8位 | ファイアウォール設定(Firewall Rules Management) | ★★☆☆☆ |

このランキングは、LPIC-3 Security(303-300)試験の公式出題範囲(Objective)、

および受験者レポート(Ping-t、Reddit、各種ブログ)や市販過去問題集を分析して作成しています。

特に、暗号技術・ホストセキュリティ・アクセス制御分野の出題率が高いことが複数の独立した情報源から確認されており、さらに、最新の試験バージョン(3.0)ではVPN設定・リスク管理に関する設問も増加傾向にあります。

出題頻度と試験配点傾向を総合的に評価し、重要度を★で示しました。

このまとめは、公式情報と実際の受験データに基づいた現状で最も信頼できる推定に基づいています。

暗号とかファイアウォールって、細かいオプションまで全部覚える必要ありますか?

基本的なコマンドと、設定変更で何が起きるかを理解しておけば十分だよ。丸暗記よりも仕組み理解が大事だね。

近年強化されている出題範囲(2023-2025年)

2023年以降、LPIC303-300では「VPN構築」「多要素認証(MFA)」「リスク管理」の出題比率が高まっています。

とくに、WireGuardやOpenVPNの設定手順、SSHログイン時の多要素認証の設定、リスク評価プロセス(ISO 27005準拠)に関する設問が増加傾向にあります。

これらはセキュリティの最新トレンドを反映しているため、単純なLinuxコマンド知識だけでは対応できず、システム設計やセキュリティポリシー全体を意識した学習が必要です。

| テーマ | 強化理由 | 重要度(★) |

|---|---|---|

| VPN構築(WireGuard, OpenVPN) | リモートワーク普及に伴いVPNの安全性確保が重要視 | ★★★★★ |

| 多要素認証(MFA)の導入と運用 | パスワード依存からの脱却とID管理強化が急務 | ★★★★★ |

| リスクアセスメントと管理(ISO27005ベース) | 組織的リスク管理対応が重要になり評価対象範囲が拡大 | ★★★★☆ |

| SSH接続のセキュリティ強化(公開鍵+MFA) | SSHセキュリティ脆弱性への対策強化が要求 | ★★★★☆ |

| TLS/SSL設定の強化(セキュアプロトコル推奨設定) | TLS1.2以降の使用推奨と弱い暗号化方式の排除 | ★★★★☆ |

| 脆弱性スキャンツールの活用(OpenVAS, Nessus) | 脆弱性早期発見による事前対策力の重視 | ★★★★☆ |

| セキュリティポリシー策定と運用プロセス | 実務ベースでのセキュリティガバナンス強化が求められている | ★★★☆☆ |

| ログ管理とインシデント対応(SIEMの基本理解) | サイバー攻撃対応スピード向上のためログ運用強化が必須 | ★★★☆☆ |

最近の試験って、昔よりセキュリティポリシーとか設計の問題が増えてるんですか?

そうだね。実装だけじゃなく、セキュリティ設計やリスク判断まで問われるから、実務目線で考える力が重要になってきてるよ。

よく出るトラブルシューティング問題

LPIC303-300では、「認証失敗」「ファイアウォール誤設定」「SSL/TLS接続エラー」などのトラブルシューティング問題が定番です。

問題文ではエラーログの一部が提示され、それを読み解いて原因を特定・解決策を選択する形式が多く採用されています。

単純なコマンド操作だけでなく、ログから原因を素早く特定できる分析力が問われます。

トラブルシューティングって、どうやって練習したらいいですか?

実際にテスト環境作って、意図的にエラーを起こしてみるのが一番だよ。例えばSSH設定ミスってログを見る練習とかね。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。