最終更新日 2024年12月20日

「中間者攻撃(MITM攻撃)」の意味や実体を新人エンジニアや素人が理解するのは難しい

「中間者攻撃(MITM攻撃)」は新人エンジニアや素人にとって理解しづらいです。

理由は、その概念が抽象的であり、インターネット通信の仕組みという技術的な背景が必要だからです。また、身近な例に置き換えにくく、実際の攻撃のイメージが湧きにくいことも理由の一つです。

しかし、説明の順番を意識し、解説図を使用、また説明時のポイントを押さえ、分かりやすい例を用いて説明すれば、ちゃんと理解してもらうことが可能です。

X(Twitter)の事例を見ても、「中間者攻撃」は理解が難しいことが分かります。

<中間者攻撃が分かりにくい原因>

概念が抽象的:

中間者攻撃は、「第三者が通信に介入してデータを盗んだり改ざんする」といった抽象的な概念です。実際に目で見ることができるわけではないため、攻撃の流れや仕組みを具体的にイメージするのが難しいです。

基礎知識が必要:

MITM攻撃を理解するためには、インターネット上のデータ通信の基本的な仕組み(クライアント・サーバーの関係や暗号化の技術など)についてある程度の理解が必要です。

しかし、これらの仕組みは新人や初心者にとって複雑で、特に暗号化やプロトコルのような技術的な用語が混ざると、理解が一層難しくなります。

身近な例の欠如:

中間者攻撃の概念を説明する際、例としてよく使われるのは「盗聴」や「手紙の改ざん」といった比喩ですが、実際のインターネットの仕組みとの結びつきがピンとこないことも多いです。

より具体的に、例えば公共Wi-Fiでメールやパスワードが盗まれるケースなど、現実的な状況を交えて説明すると理解が進むかもしれません。

現役エンジニアが実践している「中間者攻撃」を理解してもらうための指導手順

私がエンジニアの現場で後輩エンジニアや顧客に、「中間者攻撃」について説明する際は、以下の流れで説明しています。

最初はシンプルに全体のイメージを理解させつつ、徐々に細かい部分を説明しながら理解させるイメージです。

- シンプルに一言でどのような攻撃かざっくり説明

- 攻撃者が「なんでその攻撃をするのか」「どうやって攻撃するのか」「攻撃の際何を使うのか」をざっくり説明

- 理解に必要な情報を説明

- 攻撃の流れをざっくり説明

- 段階的に詳細に説明

- 攻撃の流れをイメージ図を使用して細かく説明

- 要点のまとめ: 中間者攻撃(MITM攻撃)の振り返り

このようにシンプルな概念から具体的な手法、さらにはビジュアルを使った説明まで段階的に進めることで、相手の理解をスムーズに深めることができます

シンプルに一言でどのような攻撃かざっくり説明

最初に「中間者攻撃(MITM攻撃、Man-in-the-Middle Attack)は、あなたと相手が通信している途中に第三者(攻撃者)が入り込んで、その通信内容を盗んだり変更したりする攻撃です」と簡単に説明します。

簡単にざっくりと説明することで、全体像をつかみやすくなります。

何について話しているのか、どのようなテーマなのか、シンプルな一言や短い説明で全体像を伝えることで、聞き手はこれから説明される内容がどのようなものか、理解の枠組みを得られます。

シンプルに全体のイメージを伝えることで、聞き手はこれから説明される内容が「誰かが通信を途中で傍受し、悪用する攻撃」だという理解の枠組みを得られます。

攻撃者が「なんでその攻撃をするのか」「どうやって攻撃するのか」「攻撃の際何を使うのか」をざっくり説明

次に、攻撃者がこの攻撃を行う理由(例:個人情報の盗難、通信内容の改ざんなど)を伝え、どのようにして攻撃を行うのか(偽のWi-Fiアクセスポイントの設定、ARPスプーフィングなど)、そしてどのような道具や手法を使うのか(例:特殊なソフトウェア)をざっくり説明します。

中間者攻撃について理解を深めるには、攻撃者のことを知ることも重要です。

攻撃者が攻撃をしてくる背景を知ることで、中間者攻撃の全体像をより正確に把握し、効果的な防御策の策定やリスク管理に繋げることが可能になります。

なぜ攻撃するのか:

攻撃者は、例えばパスワードやクレジットカード情報といった個人情報を盗み、お金を手に入れるなどの利益を得るためにこの攻撃を行います。

どうやって攻撃するのか:

通信相手と暗号化通信(データを守るための特殊な技術)をしているときに、攻撃者がその間に入り込みます。このとき、攻撃者は偽の鍵(暗号化のためのパスワードのようなもの)を使い、通信を自分で解読できるようにします。

攻撃の際に使うもの:

攻撃者は「Wireshark」や「Ettercap」といった特殊なソフトウェアを使って、通信の内容を盗み見たり改ざんしたりします。

「Ettercap」については以下の記事で詳しく書かれているので興味がある方は見てみてください!

理解に必要な情報を説明

次に、内容を理解するために必要な背景知識や関連情報を簡単に説明します。

複雑な内容に関する基本的な用語や前提条件を共有することで、後続の説明がスムーズになります。

説明する相手によって、話す内容は変わると思いますが、少なくとも「インターネット通信の仕組み」「暗号化の役割」「中間者攻撃の条件」については共通認識を持っておいた方が良いです。

共通認識を持つ理由は、後々の説明をした時に手戻りが発生してしまうからです。

例えば、中間者攻撃について説明しても、インターネット通信の仕組みを理解していない場合、中間者攻撃の説明ではなく、そもそもインターネット通信の仕組みの理解でつまずくことになります。

そうなるとインターネット通信の仕組みから説明しなおさなければいけなません。

ただ、完璧に理解している人に基礎知識を説明してしまうのもどうかと思いますので相手に応じて臨機応変に説明できるといいと思います。

インターネット通信の仕組み

インターネットを使って情報をやりとりするとき、例えばPCでウェブサイトにログインする場合、ID,PWを入力しますが、その通信データは自分のデバイス(PC)からウェブサイトのサーバーまで行き来しています。この通信(ID,PW)は、途中でいくつもの機器やネットワーク(中継機器やルーターなど)を経由して行われており、その間に他の人(攻撃者)が割り込み、盗聴される可能性があります。

スポンサーリンク暗号化の役割

通常、インターネットの通信データは「暗号化」(Encryption)されています。暗号化とは、通信内容を第三者が見ても内容が分からないように変換することです。これにより、個人情報やパスワードなど大事な情報を守っています。この暗号化には「SSL/TLS」という技術が使われており、これがあることで通信の安全性が確保されます。

中間者攻撃が起こる条件

中間者攻撃(MITM攻撃)は、攻撃者が通信の途中に割り込んで情報を盗んだり(盗聴)、改ざんしたりする攻撃のことですが、例えば、カフェなどの「公共Wi-Fi」に接続しているときに、攻撃者が見た目は普通のWi-Fiのように装った「偽のWi-Fiアクセスポイント」を作ってユーザーを騙します。この偽Wi-Fiに接続してしまうと、攻撃者が通信内容を簡単に傍受することが可能になります。

スポンサーリンク攻撃の流れをざっくり説明

次は、理解を深めるために具体例を使いながら実際の攻撃の流れをざっくり説明します。

抽象的な概念を身近な事例に置き換えることで、聞き手がより直感的に理解できるようになります。

中間者攻撃の基本的な流れを「攻撃者が通信の途中に介在して情報をキャプチャしたり、改ざんしたりする」といった形で、具体的なシナリオを交えて説明しましょう。

私がいつも説明しているときは「攻撃者は、あなたとサーバー(通信相手)の間に入り込み、偽の鍵を使って通信内容を読み取ったり(スニッフィング)、改ざんする」といった流れを下記のような具体例を用いて説明しています。

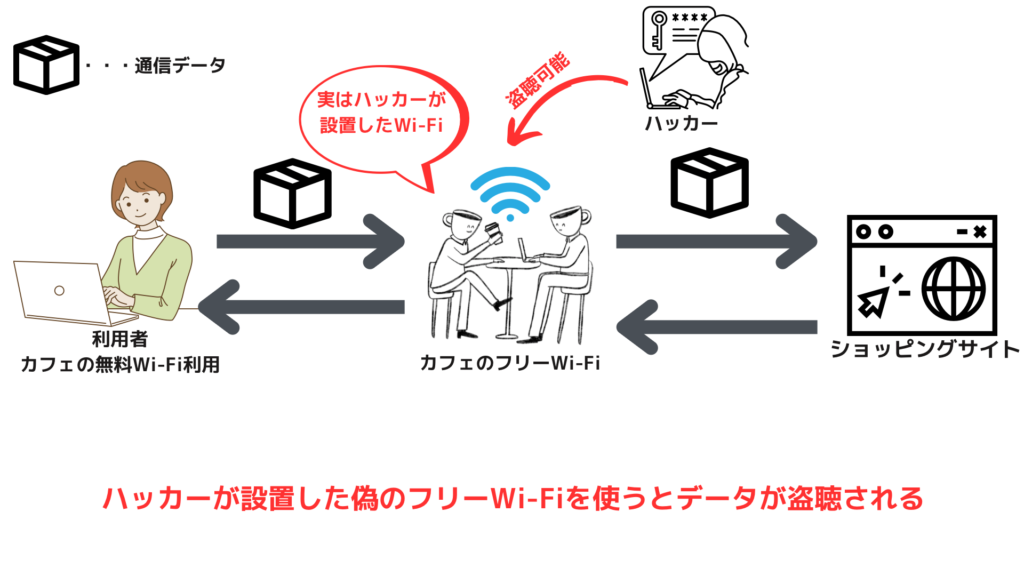

<カフェの偽Wi-Fiを使った中間者攻撃>

カフェに行って、無料Wi-Fiに接続しようとしている場面を例にとり、そのWi-Fiリストには「Cafe_Free_WiFi」と表示されるネットワークがあるが、このネットワークが本物かどうか確かめずに接続してしまうと、実はそれが攻撃者によって設置された「偽のWi-Fiアクセスポイント」(Fake Access Point)である可能性があります。

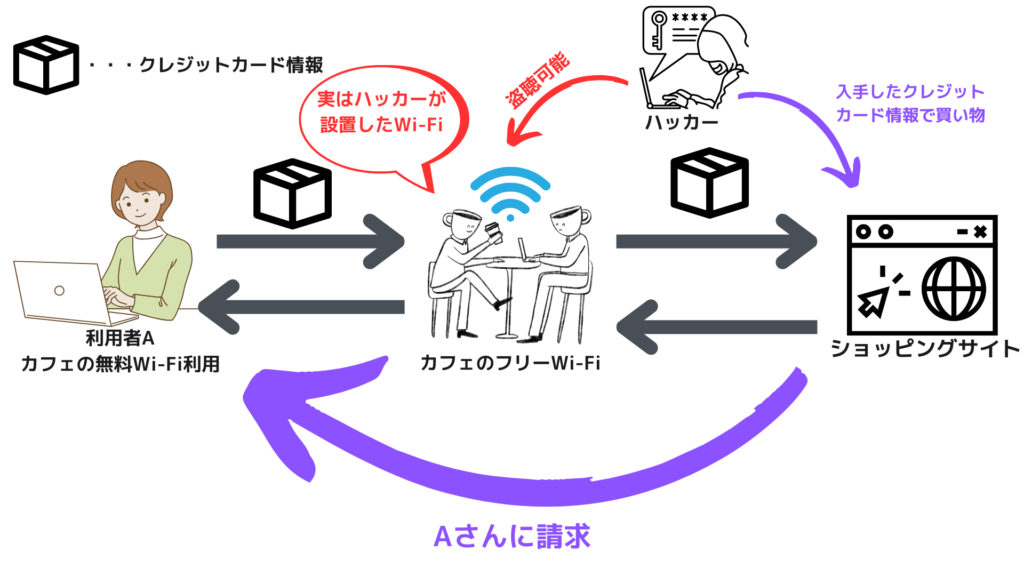

その偽Wi-Fiに接続すると、攻撃者が通信の内容を自由に読み取ることができるようになります。例えば、ショッピングサイトでクレジットカードを使用して買い物をすると、ショッピングサイトへクレジットカード情報が送信されます。

この際、偽のWi-Fiを使用していると攻撃者は、このクレジットカード情報を読み取ることができます。すると、攻撃者は読み取ったクレジットカード情報を使用してオンラインで買い物ができてしまいます。

このように中間者攻撃の具体的なシナリオを用いて説明し、攻撃者が通信の途中に入ることで、個人情報やクレジットカード情報など大事な情報を盗んでその情報を勝手に使用されてしまうと説明しましょう。

具体例を用いることで、中間者攻撃の仕組みが身近に感じられ、理解しやすくなります。特に、無料Wi-Fiなどの日常的に直面する状況に結びつけることで、自分にも起こりうるリスクであると認識しやすくなります。

段階的に詳細に説明

ここまで説明したら、おさらいもかねて、これまで説明した内容を段階的にざっくり振り返りましょう。

最初に簡単なレベルでの説明を行い、その後、少しずつ複雑な内容を追加していきます。この「ステップバイステップ」アプローチにより、これまでに説明をおさらいしながら、聞き手の理解度を確認することができます。

攻撃の流れや詳細についてこの後説明するので、ここまでの説明についてこれていない人がいたらこの段階でフォローする必要があります。

このステップではサクッと説明します。説明を聞いている人の顔色を伺いながら、理解しているか確かめましょう。

ステップ 1: シンプルにざっくり

「中間者攻撃(MITM攻撃)」とは、攻撃者が通信の途中に割り込んで、情報を盗み見たり、改ざんしたりする攻撃です。たとえば、あなたが友達にメッセージを送っているとき、その途中で誰かがこっそりメッセージを読んだり、内容を書き換えるようなものです。

ステップ 2: 攻撃の背景(目的)

中間者攻撃の目的はさまざまです。例えば、攻撃者が「パスワードや個人情報を盗む」ことを目的にしている場合もあれば、「通信内容を改ざんして相手に誤解を与える」ことを狙うこともあります。盗んだ情報は、その後の不正アクセスや詐欺に利用されることがあります。

ステップ 3: 攻撃がどのように行われるか

この攻撃が行われる際、攻撃者は通信の「中間に入る」(間に割り込む)必要があります。例えば、カフェや駅などの公共Wi-Fiで攻撃が起こりやすいです。攻撃者は見た目が正規のものと同じような「偽のWi-Fiアクセスポイント」(Fake Access Point)を作り、ユーザーがそれに接続してしまうことで通信の内容を傍受します。

ステップ 4: 暗号化とその破り方

普通、ウェブサイトは「暗号化」(Encryption)を使って通信を守っています。この暗号化によって、第三者が通信内容を読めないようにしています。しかし、攻撃者が「中間者攻撃」を行うことで、暗号化を解除してしまったり、ユーザーを騙して暗号化されていない通信を使わせたりすることもあります。この方法により、攻撃者は安全であるはずの情報にもアクセスできてしまうのです。

ステップ 5: 攻撃の具体的な例

例えば、あなたがカフェで無料Wi-Fiに接続して、銀行のウェブサイトにログインするとします。もしそのWi-Fiが攻撃者による「偽のWi-Fi」であった場合、あなたが入力した「ユーザー名」や「パスワード」は、すべて攻撃者に知られてしまいます。これが中間者攻撃の怖いところです。

スポンサーリンク攻撃の流れをイメージ図を使用して細かく説明

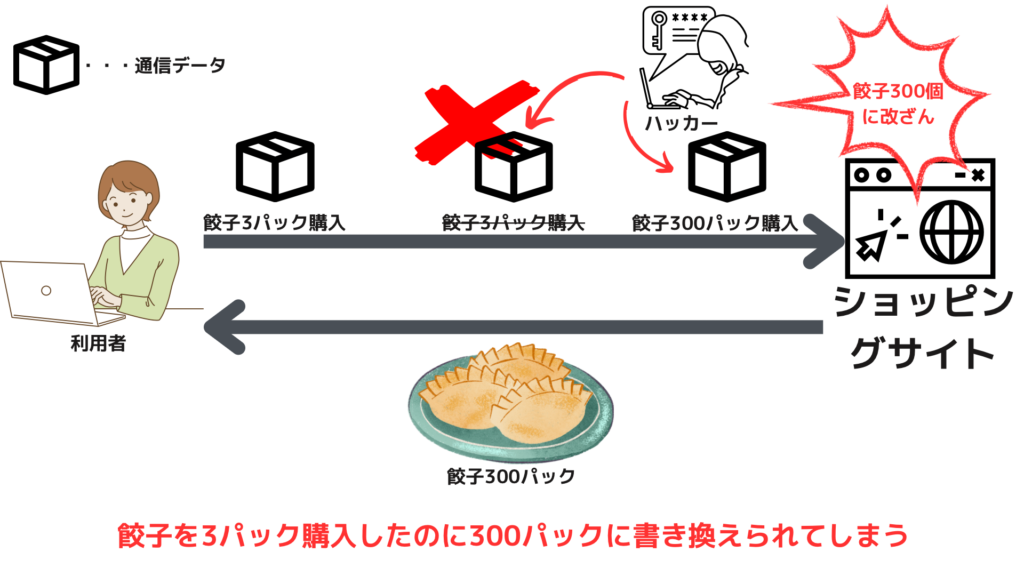

このステップでは、攻撃の流れについて細かく説明します。

その際、図、グラフ、イラストなどのビジュアルを使って説明することで、特に複雑な流れやプロセスの説明がしやすくなります。ビジュアルを使うことで視覚的なサポートが得られ、情報の整理に役立つからです。

例えば、攻撃の流れを図にして説明することで、具体的にどこで通信が傍受されたり、改ざんされたりするのかを視覚的に理解させられます。ユーザーAとサーバーBの間に攻撃者が入り込むイラストを使うと、より理解しやすくなりますよ。

主なポイントは以下です。

- 登場人物をアイコンや図形で表しましょう。(被害者、攻撃者、ルータ、サーバなど)

- イベントのタイミングが分かるようにしましょう。(データがどこで暗号化されるのか、攻撃者はどこでデータを盗聴するのか)

- 出来るだけ紙芝居ような感じで、イベントごとに解説図を用意して説明しましょう。

要点のまとめ: 中間者攻撃(MITM攻撃)の振り返り

最後に要点をまとめましょう。特に抑えておいて欲しい部分をまとめます。私の場合は以下を説明しています。

中間者攻撃とは

中間者攻撃(MITM攻撃)とは、攻撃者がインターネット通信の「途中に割り込んで」情報を盗んだり(盗聴:Eavesdropping)、内容を改ざんしたりする攻撃です。

具体的な攻撃方法

攻撃者が「偽のWi-Fiアクセスポイント」(Fake Access Point)を使って、公共Wi-Fiに接続したユーザーを騙すなどの方法で、通信の中間に入ります。これにより、個人情報やクレジットカード情報が盗まれてしまいます。

暗号化の重要性

通信の「暗号化」(Encryption)は、情報を保護するためにとても大事です。暗号化されていない通信は、データの盗聴さえできればデータの中身が読めしまうため、暗号化されていることは非常に重要です。

具体例

カフェなどの公共Wi-Fiを使う際に、見た目が正規のWi-Fiと同じような「偽のWi-Fi」に接続してしまうと、攻撃者が「中間に入って」通信内容を見たり、改ざんすることが可能になります。

段階的な説明の重要性

この手順で説明することが受講者にとって重要な理由は以下です。

1. 徐々に深く理解できる

複雑な概念を最初から詳細に説明するのではなく、シンプルな概要から始め、受講者が徐々に理解を深められるようになります。特にITの知識が少ない人にとっては段階的に説明していかないと理解が追い付かず無意味な説明になってしまいます。

2. 全体像の把握

攻撃の全体の流れを簡潔に説明することで、中間者攻撃の一連の流れが分かります。すると、攻撃の流れをステップごとに説明している際、そのあとの展開を予測しながら説明を聞くことができるので、理解しやすくなります。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。