最終更新日 2024年12月20日

記事の概要

この記事では情報セキュリティにおける脅威の1つである、「不正アクセス」について解説します。

今回の記事での説明内容

今回の記事で説明する内容は以下です。

この記事はこんな人にオススメ!

● 不正アクセスとはどんなものか分かりやすく知りたい人!

● 不正アクセスの手口や対策を学び、システムのセキュリティを強化したい人!

● セキュリティリスクを理解する必要がある開発担当者!

● 不正アクセスに関する知識を深め、試験対策として活用したい人!

不正アクセス

不正アクセスの概要

一言で簡単に言うと

不正アクセスとは、他人のコンピュータやネットワークに勝手に入って、データを盗んだり壊したりすることです。

もう少し詳しく言うと

もう少し詳しく言うと、不正アクセスとは、許可されていない人が他人のコンピュータやネットワークに勝手に入り、データを盗んだり、変更したり、壊したり、サービスを止めたりする行為のことです。

例えば、他人のユーザIDやパスワードを不正に手に入れてログインしたり、システムの弱点を利用してアクセス権を得る行為などが該当します。

不正アクセスの具体例

以下のような行為は不正アクセスに該当します。

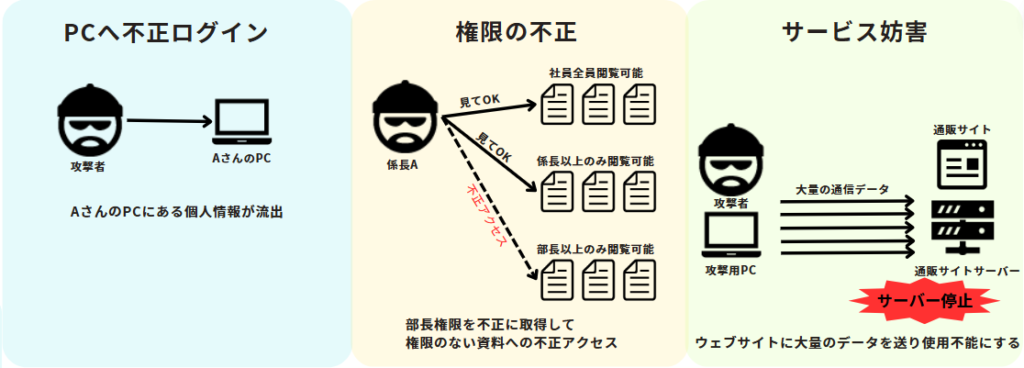

①他人のアカウントに勝手にログインすること

例えば、友達があなたのSNSのパスワードを知っていて、勝手にあなたのアカウントにログインしてメッセージを読んだり、投稿したらそれは不正アクセスに該当します。

アカウントとは、メールやSNSなど、特定のサービスを使うための「自分専用の入り口」のことです。

パスワードとは、アカウントを使用するために「鍵」のようなものです。

②システムの弱点を悪用すること

例えば、古いバージョンのスマホアプリにセキュリティ上の脆弱性(弱点)があった場合、その弱点を使ってアプリのデータにアクセスすることができます。

脆弱性とは、システムやソフトウェアにある「弱点」や「欠陥」のことです。

これがあると、悪い人がその弱点を利用して勝手にシステムに入り、個人情報を盗んだりすることができます。

③許可されていない操作をすること

例えば、普通の社員が管理者権限(部長など偉い人が持つ権限)を不正に取得して、本来アクセスできない機密情報を見たり変更したりすると、不正アクセスに該当します。

権限とは、コンピュータやネットワークで「どこまで操作できるか」を決めるルールです。

例えば、会社のパソコンで普通の社員はデータを見るだけ(閲覧権限)とっているが、部長などの管理者はデータを編集できる権限(編集権限)を持っていたりします。

④サービスを妨害すること

例えば、ショッピングサイトに大量のアクセスを発生させて、通常の買い物客がショッピングサイトにアクセスできなくするのも不正アクセスの一種です。

特定のウェブサイトに大量のデータを送りつけて、ウェブサイトが使用できなくすることを「DoS攻撃」と言います。

これにより正当な利用者がウェブサイトにアクセスできなくなります。

不正アクセスは法律に抵触します。

不正アクセス禁止法について以下の記事で説明しているのでよかったら見てみてください!!

どうして不正アクセスは問題なのか?

不正アクセスは以下の理由から問題になります。

- 個人情報が漏れる

メールやSNSの内容、クレジットカード情報などが盗まれると、大きな被害につながります。 - サービスが使えなくなる

ネットバンキングやショッピングサイトが使えなくなると、多くの人が困ります。 - データの改ざん

企業のデータが勝手に変更されると、会社の業務や信用に影響を与えます。

不正アクセスから自分を守るには?

不正アクセスは法律で禁止されている行為で、行った場合は犯罪になります。

安全にインターネットを利用するために、パスワード管理やセキュリティ対策をしっかり行いましょう。

- 強いパスワードを使う

例えば「123456」や「password」のような簡単なものではなく、大文字・小文字・数字・記号を組み合わせた複雑なパスワードを設定します。 - 定期的なソフトウェアの更新

スマホやパソコンのソフトウェアを常に最新に保つことで、脆弱性を減らします。 - 二段階認証を使う

パスワードだけでなく、スマホに送られてくるコードなどを使って、ログイン時に追加の確認を行います。

【参考】不正アクセスされないために攻撃者の手順を知ろう!

不正アクセスの流れ

不正アクセスは一般的に以下のような手順で実施されることが多いです。

- ①事前調査

- 攻撃を仕掛ける前に、対象となるパソコンやサーバ、ネットワークがどんな状態かを調べる作業があります。これを「フットプリンティング」と言います。

具体的には、次のようなことをします。

●アドレススキャン

ネットワークにどんな機器があるかを調べる。

●ポートスキャン

それぞれの機器がどんなサービス(例:Webサイトやメール)が利用できるかを確認する。

●OSとバージョンの確認

どのオペレーティングシステム(例:WindowsやLinux)を使っているか、そのバージョンは何かを調べる。

●ネットワーク構成の把握

ネットワーク全体がどのようにつながっているか、通信の流れを理解する。

これらの情報を集めることで、攻撃が成功しやすくなるポイントや、どんな弱点(脆弱性)があるかを探ります。フットプリンティングは、いわば攻撃を計画するための下調べのようなものです。

- ②身元の隠蔽

- 攻撃を行う前の事前調査が終わったら、次に考えるのが「身元の隠し方」です。

攻撃者が直接攻撃すると、自分の正体がばれてしまう可能性があります。そこで、第三者のパソコンを勝手に使って、そのパソコン経由で攻撃を行います。これを「踏み台」と言います。

具体的には以下のようなことをします。

●踏み台となるパソコンを探す

他人のパソコンやサーバを不正に操作できるようにし、そこを自分の代わりに使います。

●踏み台を経由して攻撃

踏み台となったパソコンを使って、攻撃対象のサーバにアクセスすることで、自分の正体を隠しつつ攻撃を行います。

このようにして、攻撃者は自分の正体を隠しながら攻撃を行い、追跡されるリスクを減らそうとします。

- ③侵入

- 身元を隠す準備ができたら、次は実際にシステムに侵入します。

侵入方法にはいくつかの種類があります。

●盗聴やパスワードクラッキング

通信内容を盗み見たり、推測を繰り返してパスワードを割り出すことで、システムにアクセスするためのパスワードを手に入れます。

●Exploitコードの利用

ソフトウェアの弱点(セキュリティホール)を悪用する特別なプログラム(Exploitコード)を使い、そのシステムに不正に侵入します。

さらに、セキュリティ対策をすり抜けるために、まだ対策されていない新しい脆弱性を狙う「ゼロデイアタック」を行うこともあります。ゼロデイアタックとは、発見されたばかりでセキュリティ対策がまだ整っていない脆弱性を使って攻撃する方法です。

このようにして、攻撃者はさまざまな手段を組み合わせ、システムに侵入していきます。

- ④攻撃

- システムへの侵入が成功したら、次は具体的な攻撃を行います。

目的に応じて、以下のような行動を取ります。

●情報の奪取

システム内の機密情報や個人情報など、重要なデータを盗み出します。例えば、顧客情報やクレジットカードのデータなどです。

●データの改ざん

データを不正に書き換えて、内容を変えてしまいます。これによって、システムの信頼性を損なったり、誤った情報を広めることができます。

●システムの破壊

ファイルを削除したり、システムをクラッシュさせたりして、機能を停止させるなどの破壊行為を行います。これにより、サービスを利用できなくすることが目的です。

これらの行為を通じて、攻撃者はシステムやデータに深刻な被害を与えることを目指します。

- ⑤バックドア

- 攻撃が完了したら、次は「痕跡を隠す作業」を行います。

具体的には以下のようなことを実施します。

●バックドアの設置

次回も簡単に侵入できるように、システムに密かに「裏口」を作ります。これにより、セキュリティが強化されても、攻撃者はその裏口を使って再び侵入できます。

●ログの改ざん

システムには、誰がどんな操作をしたかが記録される「ログ」があります。このログを不正に書き換えて、攻撃の痕跡を消し、自分の存在を隠します。

こうして、攻撃者は発見されないようにしながら、次回の攻撃に備えて準備を整えるのです。

身近なものに例えると!

不正アクセスの手順を身近な例に例えると泥棒が家に侵入する手口に似ています。

以下のような流れになります。

1. 事前調査(フットプリンティング)

泥棒が狙いを定めた家の周辺を歩き回って、家の状況を調べます。例えば、玄関の鍵の種類、窓の位置や防犯カメラがあるかを確認し、侵入しやすい場所を探ります。

2. 身元の隠蔽(踏み台の利用)

泥棒が自分の正体を隠すために、犯行時には目立たない格好をし、車のナンバープレートを隠すなどして、自分だと特定されにくくします。また、他人の家や敷地を勝手に使って、そこから目的の家に忍び込むこともあります。

3. 侵入(不正アクセス)

泥棒が実際に家に侵入します。鍵をピッキングしたり、窓を割って入ることがこれに当たります。例えば、家のセキュリティが弱い場所や無施錠の場所を見つけて、そこから侵入します。

4. 泥棒の行為(情報奪取や改ざん、破壊)

家に侵入した泥棒は、目的に応じて行動します。貴重品を盗んだり(情報奪取)、家の中を荒らしたり(データの改ざん)、家財を壊したり(システムの破壊)します。

5. 痕跡を消す(バックドア設置やログの改ざん)

泥棒は犯行の痕跡を消すために、例えば指紋を拭き取ったり(ログの改ざん)、次回の侵入のために鍵を複製して隠しておく(バックドア設置)などの行動を取ります。これで、警察に捕まるリスクを減らし、次の犯行も容易にします。

このように、不正アクセスの手順は、泥棒が家に侵入する手口と似たような構造を持っています。

目的の対象に侵入し、何かを盗んだり破壊し、その後見つからないようにするという流れです。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。