最終更新日 2024年12月21日

記事の概要

企業の情報資産を守るためには、全社的にセキュリティ対策を「マネジメント(管理・運用)」することが重要です。

その際、もし国や団体が提供する情報セキュリティに関する制度や対策があれば、それを積極的に活用することが有効です。

企業が情報セキュリティを保護し、効果的にセキュリティ対策を管理・運用するために用意されている制度や施策は大きく分けて以下6つがありますが、この記事では「情報セキュリティマネジメント試験」「ISMS適合性評価制度」について解説します。

その他の4つの制度や施策である「システム監査」「情報セキュリティ監査」「内部統制報告制度」「プライバシーマーク制度」については以下の記事で解説しています!

「情報セキュリティマネジメント試験」「ISMS適合性評価制度」について今回の記事で説明する主な内容は以下の通りです。

- セキュリティマネジメント試験の概要

- セキュリティマネジメント試験の試験内容

- 情報セキュリティ維持における推奨体制

- ISMS適合性評価制度の概要

- ISMS適合性評価制度に含まれる認証制度

- ISMSとは

- ISO/IEC 27001 とは

- ISMS適合性評価のプロセス

- ISMSクラウドセキュリティ認証とは

この記事はこんな人にオススメ!

● ISMSやISO/IEC 27001に関する知識を試験対策として学びたい人!

● ISMS認証取得を目指す企業の経営者や社員など認証プロセスや必要な準備を知りたい人!

● 監査制度や内部統制の整備を担当する人!

セキュリティマネジメント試験

セキュリティマネジメント試験の概要

セキュリティマネジメント試験は、企業や組織の情報セキュリティの管理を担当する人が、

必要な知識とスキルを評価するための試験です。

セキュリティマネジメント試験を一言で簡単に言うと

セキュリティマネジメント試験を簡単に言うと、情報資産を守るために、リスク管理やセキュリティ対策の計画、実行、

評価を行う能力を確認するための試験です。

身近なものに例えると!

セキュリティマネジメント試験を身近なものに例えると、「運転免許」のようなものです。

運転免許では、車を安全に運転するために必要なルールや技術を学び、それをテストします。

同様に、セキュリティマネジメント試験では、企業や組織の情報を安全に守るためのルールや方法を学びそれをテストします。

運転免許では、交通ルールを守り、安全な運転をすることで事故を防ぎます。

同様にセキュリティマネジメント試験でも、情報を守るためのルールを理解し、それを実行することで情報漏洩やサイバー攻撃などのリスクを防ぎます。

セキュリティマネジメント試験の試験内容

セキュリティマネジメント試験の内容は以下のような内容になっています。

| 項目 | 説明 |

|---|---|

| 情報セキュリティの基礎 | 情報セキュリティの基本概念や原則、リスクマネジメントの方法、セキュリティポリシの策定方法などが含まれます。 |

| リスクマネジメント | 情報資産の特定と評価、脅威や脆弱性の分析、リスク評価と対策の立案など、リスク管理に関する知識が求められます。 |

| セキュリティ対策 | 技術的対策(ファイアウォール、暗号化、認証技術など)や、物理的対策(入退室管理や防犯カメラなど)、人的対策(セキュリティ教育、意識向上活動など)について学びます。 |

| 法令・規則 | セキュリティ対策の効果を評価し、改善するための監査手法や手順について理解することが求められます。 |

| 事業継続計画(BCP)と災害対策 | 企業が災害や事故に直面した際に事業を継続するための計画策定、バックアップ管理、災害復旧の手順などが含まれます。 |

| インシデント対応 | セキュリティインシデントが発生した際の対応手順、被害の最小化、復旧計画の実行方法などを学びます。 |

スポンサーリンク科目Aの出題内容

情報セキュリティの考え方をはじめ、情報セキュリティ管理の実践規範、各種対策、情報セキュリティ関連法規などに加えて、ネットワーク、システム監査、経営管理などの関連分野の知識を問います。

科目Bの出題内容

業務の現場における情報セキュリティ管理の具体的な取組みである情報資産管理、リスクアセスメント、IT 利用における情報セキュリティ確保、 委託先管理、情報セキュリティ教育・訓練などのケーススタディによる出題を通して、情報セキュリティ管理の実践力を問います。

情報セキュリティマネジメント試験 出題内容 | 試験情報 | IPA 独立行政法人 情報処理推進機構

情報セキュリティ維持における推奨体制

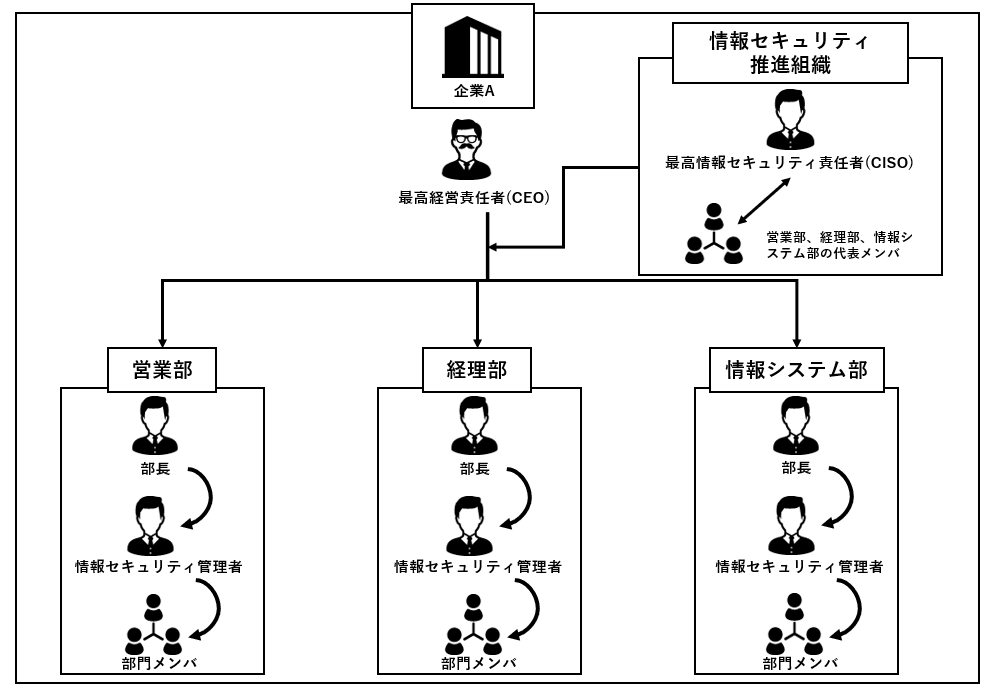

セキュリティマネジメント試験では、情報セキュリティを維持するために以下の役割を持つ体制を取ることを推奨しています。

| 項目 | 説明 |

|---|---|

| CISO | 情報セキュリティ統括責任者(CISO: Chief Information Security Officer)。 組織全体の情報セキュリティを統括する責任者で、情報セキュリティ先着の策定や実行を指揮する。 経営陣の報告や、組織全体の情報セキュリティの強化に向けた方針決定を行います。 |

| 情報セキュリティ委員会 | 複数の部門から代表が集まり、情報セキュリティに関する方針や対策を検討、承認する組織。 情報セキュリティポリシの策定や更新、セキュリティインシデントの対応方針を議論する。 |

| 情報セキュリティ管理部門 | 日常的な情報セキュリティの運用や、リスク管理、教育活動を担当する部門。 セキュリティ対策の実施状況を監視し、問題が発生した際には適切に対処する。 |

| 各部門のセキュリティ担当者 | 各部署、部門ごとに配置され、部署内のセキュリティ対策の実施を管理、監督します。 部門の業務内容に応じたセキュリティリスクを把握し、必要な対策を実施する。 |

情報セキュリティを維持するための推奨組織を図にすると以下のような感じです。

ISMS適合性評価制度

ISMS適合性評価制度の概要

一言で簡単に言うと

ISMS適合性評価制度は簡単に言うと、企業や組織が情報セキュリティをきちんと管理できているかを第三者が審査し、

国際基準に合っているかどうかを認証する制度です。

この認証を受けることで、その組織が安全に情報を守っていると対外的に証明することができます。

もう少し詳しく言うと

ISMS適合性評価制度(Information Security Management System Conformity Assessment Scheme)とは、

企業や組織が情報セキュリティを適切に管理し、保護するための国際的な基準である「ISO/IEC27001」に基づいて、その情報セキュリティマネジメントシステム(ISMS)が適合しているかどうかを評価、認証する制度です。

この制度は、組織が情報資産を保護するためのセキュリティ対策が適切に運用されているかを第三者機関が審査し、

認証を付与します。

これにより、組織は外部に対して情報セキュリティの管理が適切であることを証明することができ、

信頼性の向上や取引先との信頼関係の構築に役立ちます。

身近なものに例えると!

ISMS適合性評価制度を身近なものに例えると、「感染防止対策認証制度」のようなものです。

例えば、飲食店や施設が感染防止対策認証を受けると、その施設が衛生管理や感染防止対策をしっかり行っていると証明され、利用者が安心して訪れることができます。

同様に、企業がISMS認証を受けると、その企業が情報セキュリティの対策を十分に実施していると保証され、顧客や取引先が安心してデータを預けたり、ビジネスを依頼できるようになります。

つまり、コロナ対策でお店や施設が「感染リスクを減らす取り組み」を認証されるのと同じように、企業は「情報漏えいリスクを減らす取り組み」が認証されるということです。

どちらも信頼性を高め、安心感を提供する仕組みと言えます。

ISMS適合性評価制度に含まれる認証制度

ISMS適合性評価制度には主に以下の3つの制度があります。

・プライバシーマーク制度

個人情報保護に特化した制度で、企業が個人情報を適切に取り扱っているかを評価し、プライバシーマークを付与します。これは、ISMSの枠組みと関連があるものの、個人情報の保護に特化した評価基準に基づいています。

・クラウドセキュリティ認証制度(ISO/IEC 27017および27018)

クラウド環境における情報セキュリティや個人情報保護に特化した認証制度です。ISO/IEC 27017は、クラウドサービスのセキュリティ管理ガイドラインで、クラウド提供者と利用者がどのようにセキュリティを管理するべきかを明確にします。ISO/IEC 27018は、クラウド上での個人情報保護に関する基準で、個人データの安全な取り扱いを保証するものです。

これらの認証制度を通じて、組織が情報セキュリティや個人情報保護、クラウド利用において適切な対策を講じていることを証明できます。

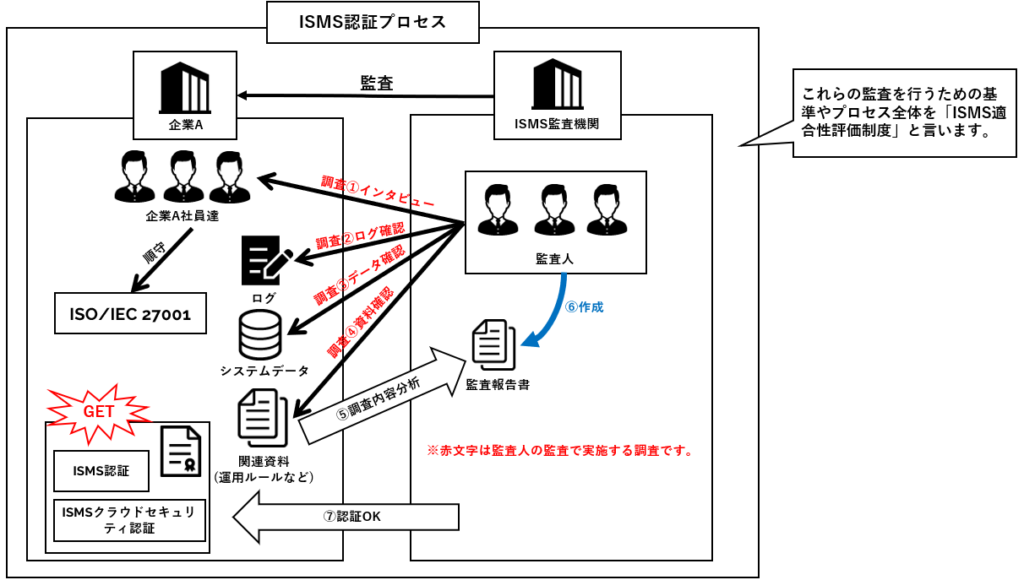

ISMS適合性評価制度はISMS認証プロセスやISMS認証等の認証する仕組み全体を指しています。

ISMS認証プロセスの流れをイメージで説明すると以下のようになります。

ISMS(Information Security Management System)とは

一言で簡単に言うと

ISMS(情報セキュリティマネジメントシステム)とは、企業や組織が情報を守るためのルールや手順を決めて、定期的に見直し、

改善していく仕組みのことです。

もう少し詳しく言うと

ISMS(Information Security Management System)とは、情報セキュリティマネジメントシステムのことです。

組織が保有する情報資産(データ、システム、ハードウェアなど)を保護するための管理フレームワークを指しています。

情報の漏洩や不正アクセスから守るために、リスクを管理し、常に安全な状態を保つことを目指します。

ISMS-ACによると、ISMSは以下のように定義されています。

ISMSとは

近年、ITシステムやネットワークは社会インフラとして不可欠なものとなっているが、一方で標的型攻撃やランサムウェアなどによる被害・影響も多発している。こうした中、これらの脅威に対して適切にリスクアセスメントを実施して、企業における総合的な情報セキュリティを確保するためには、ISMSの構築・運用が必須事項となっている。ISMSとは、個別の問題毎の技術対策の他に、組織のマネジメントとして、自らのリスクアセスメントにより必要なセキュリティレベルを決め、プランを持ち、資源を配分して、システムを運用することである。

ISMSが達成すべきことは、リスクマネジメントプロセスを適用することによって情報の機密性、完全性及び可用性をバランス良く維持・改善し、リスクを適切に管理しているという信頼を利害関係者に与えることにある。そのためには、ISMSを、組織のプロセス及びマネジメント構造全体の一部とし、かつ、その中に組み込むことが重要である。

ISMS(情報セキュリティマネジメントシステム)とは – 情報マネジメントシステム認定センター(ISMS-AC)

身近なものに例えると!

ISMS(情報セキュリティマネジメントシステム)を身近なものに例えると、家庭の「安全対策」と考えることができます。家を守るために、さまざまな対策を講じている姿と似ています。

例えば:

鍵をかける

家に入るためには玄関や窓に鍵をかけます。これにより、侵入者を防ぐことができます。これは、ISMSの物理的セキュリティやアクセス制御にあたります。

火災報知機や防犯カメラを設置する

火事や不審者に対する早期警戒システムです。ISMSにおけるリスク監視やインシデント対応と同様です。

大切な書類を金庫に保管する

重要な情報を安全な場所に保管することで、不正アクセスや盗難から守ります。これはデータの保護や暗号化に相当します。

家族と避難訓練を行う

災害が起こったときの対処法をあらかじめ準備しておくことです。ISMSでは、緊急時の対応計画や訓練がこれに対応します。

家庭を守るために、リスクを評価し、さまざまな対策を実行・監視している姿と、企業が情報を守るためにISMSを導入し運用する姿が似ているという例えです。

ISO/IEC 27001 とは

一言で簡単に言うと

簡単に言うと、ISO/IEC 27001は、組織が情報の機密性、完全性、可用性を守るためのシステム(情報セキュリティマネジメントシステム、ISMS)を適切に構築し、管理するための枠組みです。

もう少し詳しく言うと

ISO/IEC 27001は、国際標準化機構(ISO)と国際電気標準会議(IEC)が策定した情報セキュリティマネジメントシステム(ISMS)に関する国際規格です。

この規格は、組織が情報セキュリティリスクを管理するために必要なフレームワークを提供しており、

リスクアセスメント、セキュリティポリシー、アクセス制御、インシデント管理などの要求事項を規定しています。

ISO/IEC 27001は、情報セキュリティに関する国際的なベストプラクティスを反映しており、この基準に準拠することで、

企業や組織は情報漏洩やサイバー攻撃などのリスクを最小限に抑え、セキュリティに関する信頼性を向上させることができます。

具体的には、リスクアセスメントやリスク対応計画の策定、定期的なモニタリングや改善など、

セキュリティを強化するためのプロセスが定められています。

身近なものに例えると!

ISO/IEC 27001を身近なものに例えると、「家の防犯対策のマニュアル」のようなものです。

たとえば、家を守るためには、ドアに鍵をかける、窓にセキュリティフィルムを貼る、

防犯カメラを設置する、定期的に警報システムをチェックする、といった対策が必要です。

また、どんなリスク(泥棒、火事、自然災害など)があるかを考えて、

それに対処するための計画を立てることが重要です。

ISO/IEC 27001も同じように、情報を守るために何をすべきか(リスクを評価し、それに応じた対策を講じるか)、

どう管理するかが決められており、それを基に企業や組織が情報セキュリティを強化する仕組みを作るための「ルールブック」と考えられます。

ISMS(Information Security Management System)認証とは

ISM認証は、ISMS適合性評価制度の1つです。

一言で簡単に言うと

簡単に言うと、ISMS認証は会社や組織が情報を安全に管理しているという信頼の証です。

情報漏洩やハッキングのリスクを減らすための仕組みがきちんと整っていることを第三者が確認してくれるので、

安心して取引やサービスを提供できるという保証です。

もう少し詳しく言うと

ISMS認証(情報セキュリティマネジメントシステム認証)は、組織が情報セキュリティを適切に管理するための仕組みを

構築していることを第三者が認める認証です。

この認証は、ISO/IEC 27001の基準に基づいて行われ、情報の機密性、完全性、

可用性を守るための適切なプロセスや管理体制が整備されていることを証明します。

ISMS認証を取得することで、企業や組織は、情報漏洩やサイバー攻撃などのリスクを低減するための適切な対策を講じていると

対外的に示すことができ、取引先や顧客に対する信頼性も向上します。

また、継続的にセキュリティ対策を改善していくことが求められるため、組織のセキュリティ体制が長期的に維持・強化されます。

身近なものに例えると!

ISMS認証を身近なものに例えると、「防犯シール付きの家」のようなものです。

防犯シールが貼られている家は、泥棒に対して「この家はちゃんと防犯対策をしているから、

簡単には侵入できませんよ」とアピールしています。

ISMS認証も同じように、企業が「私たちはしっかりと情報セキュリティの対策をしているので、

安心して取引やサービスを利用できますよ」と外部に示すものです。

ISMS適合性評価のプロセス

ISMS認証を取得するまでには以下のプロセスを踏みます。

一般的には、申請から認証取得までに6ヶ月から1年程度かかることが多いです。

- 1.申請

- 組織が認証を取得するために適合性評価機関へ申請を行います。

- 2.初期審査

- 評価機関が組織のISMSが企画に適合しているかを確認するために、初期審査を行います。

具体的には、文書審査や実地審査を行います。

- 3.監査と報告

- 第三者機関の監査員が現場でのインタビューや文書の確認を通じて、ISMSが適切に運用されているかを評価しします。その結果に基づき、監査報告書が作成されます。

- 4.適合の判定

- 監査結果に基づき、ISMSガキ確認適合しているかどうかを判断し、適合している場合は認証を発行します。

- 5.定期審査

- ISMSの適合性が持続しているかを確認するために、定期的な審査(通常は年に1回)が行われます。

ISMSクラウドセキュリティ認証 とは

ISMSクラウドセキュリティ認証は、ISMS適合性評価制度の1つです。

一言で簡単に言うと

ISMSクラウドセキュリティ認証は、簡単に言うと、クラウドサービスのセキュリティを管理するためのルールやガイドラインを

定めた認証のことです。

クラウドサービスを提供する企業や、それを利用する企業がどのようにデータを安全に守るかを明確にするための基準を提供します。

クラウド上でのデータの安全性や責任分担をしっかりと定めることで、クラウド利用時のリスクを減らすことが目的です。

つまり、クラウドを安全に使うための「信頼のお墨付き」を得るための認証です。

もう少し詳しく言うと

ISMSクラウドセキュリティ認証(ISO/IEC 27017)は、クラウドサービスに特化した情報セキュリティ管理システム(ISMS)に関する国際規格です。

この認証は、通常のISMS(ISO/IEC 27001)に加え、クラウドサービスの利用や提供における特有のセキュリティリスクに

対応するために設けられたものです。

具体的には、クラウドサービスプロバイダー(CSP)とクラウドサービス利用者(顧客)の両方に対して、

データの取り扱いやセキュリティの責任分担を明確にし、クラウド上でのデータ保護やアクセス制御の方法について指針を提供します。

これにより、クラウド環境でも安全に情報を管理し、リスクを最小限に抑えることができます。

身近なものに例えると!

ISMSクラウドセキュリティ認証を身近なものに例えると、「シェアハウスのルールブック」のようなものです。

シェアハウスでは、住人全員が安心して暮らすためにルールが必要です。

例えば、共有スペースの掃除の順番や、鍵の管理、来客時の対応などを明確にしておくことで、

トラブルや不安を減らすことができます。

クラウドも同じように、複数の企業やユーザーが利用する共有環境なので、

データの安全管理や責任の範囲を明確にするルールが必要です。

ISMSクラウドセキュリティ認証は、そのルールブックとして、どのようにデータを守るか、

誰が何を管理するかを決めることで、安心してクラウドを利用できる仕組みを作るのに役立つものです。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。