最終更新日 2024年12月21日

記事の概要

この記事では従来のセキュリティモデルとなりつつある、「境界防御」について説明します。

境界防御の必要性や、概要、考え方について深掘りして記載しています。

説明する大まかな項目は以下の通りです。

この記事はこんな人にオススメ!

● 境界防御の基本概念や効果的な防御方法を学び、セキュリティ対策を強化したい人!

● リモートワークやクラウド環境を導入している企業のIT管理者!

● 境界防御とゼロトラストの理解を深めたい人!

● 最新の技術動向を把握し、自社のセキュリティ方針を最適化したい人!

境界防御の理解の必要性

境界防御の考え方を理解することは、情報セキュリティの基礎を築くために非常に重要と考えます。

まず、境界防御はこれまで長年にわたって組織のネットワークを保護するための基本的なセキュリティモデルとして

使用されてきました。

このモデルを理解することでどのようにネットワークの内外を区別し、

外部からの脅威に対して防御するのかを学ぶことができます。

さらに、境界防御の理解はネットワーク構造やセキュリティ設計に関する知識を深める助けになり、

どこにファイアウォールやルータを設置するべきか、どのように不正なアクセスを検知し、防ぐかといった具体的な対策を設計する助けになります。

現代のIT環境では、クラウドサービスの普及やリモートワークの増加により、境界防御だけでは十分でないケースも増えています。

しかし、だからこそ境界防御の限界を理解することで、ゼロトラストモデルなどの新しいセキュリティアプローチの必要性や

その効果をより深く理解できるようになります。

つまり、境界防御を理解することは、情報セキュリティ全体の基礎を築くとともに、

現代のセキュリティ課題に適応するための礎となります。

この知識が、セキュリティ対策を効果的に設計・運用し、組織を様々な脅威から守るために不可欠である理由です。

「境界防御」を理解することで、ゼロトラストなどの新しいセキュリティモデルが生まれた背景や、その必要性について深く理解できます!

境界防御/境界型防御とは

境界防御/境界型防御の概要

一言で簡単に言うと

境界防御/境界型防御を簡単に言うと、組織のネットワークの「内側」と「外側」を分けて、内側を守るためにその境界をしっかり防御する方法です。

外からの攻撃を防ぐために、入り口を固めて不正なアクセスをシャットアウトするセキュリティの考え方です。

もう少し詳しく言うと

もう少し詳しく言うと、境界防御とは、ネットワークの内部(安全な場所)と外部(危険な場所)の間に明確な境界線を設け、

その境界を防御することで内部の資産や情報を守るセキュリティ手法です。

例えば、企業の内部ネットワーク(社内ネットワーク)とインターネット(外部ネットワーク)の間にファイアウォールや侵入検知システム(IDS)を設置し、不正なアクセスや攻撃を防ぐことが代表的な境界防御の一つです。

この考え方は、城の周囲に城壁を築いて侵入者を防ぐように、ネットワークの出入り口である境界にセキュリティ機能を集中させ、

外部からの脅威をブロックするというアプローチです。

身近なものに例えると!

境界防御を身近なものに例えると、「お城の堀と門」に似ています。

お城の堀:

お城の堀、外部からの侵入を防ぐために作られた防御線で、敵が簡単に城内に入れないようにしています。

城門:

城門は、堀を超えて城に入る唯一のルートで、ここを厳重に管理し、誰が出入りするかを確認します。

つまり、境界防御はネットワークの外部(堀の外)と内部(堀の内側)を分け、堀や門で外部からの攻撃を防ぐ仕組みです。

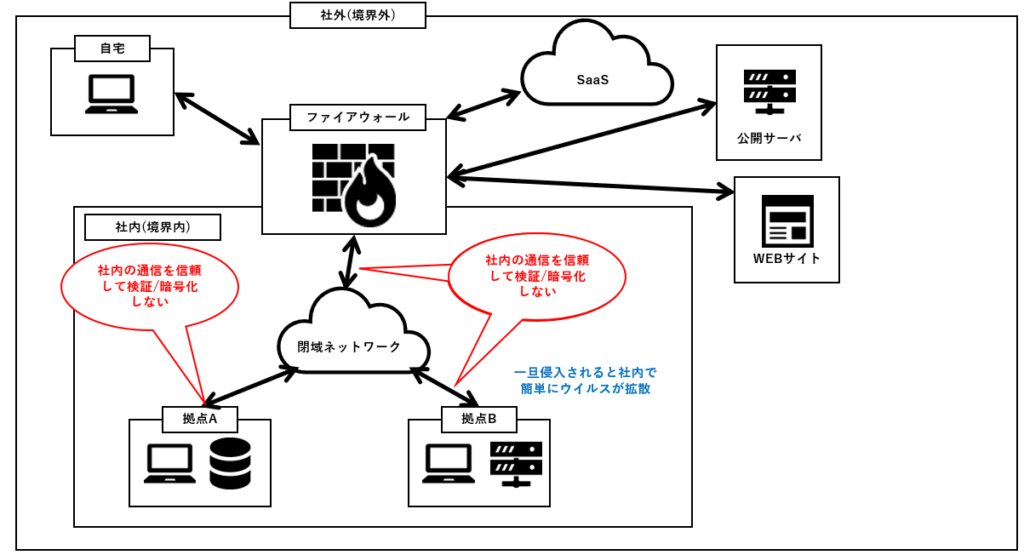

内側と外側の区別

境界防御の基本的な考え方は、ネットワークを「内側(内部ネットワーク)」と「外部(外部ネットワーク)」に分け、

内部ネットワークは信頼できる安全な領域とし、外部ネットワークは危険な領域とみなします。

外部からの不正なアクセスや攻撃を防ぐために、内側へのアクセスを厳密に管理します。

内部ネットワークと外部ネットワークの区別のイメージは以下のようになります。

境界防御の防御手段

境界防御には、以下のような技術や手法を使用して外部からの不正なアクセスや攻撃に備えます。

| 防御手段 | 説明 |

|---|---|

| ファイアウォール | 内側⇔外側のネットワーク間の通信を監視し、許可された通信の身を通過させることで、不正なアクセスをブロックします。 |

| 境界ルータ | ネットワークの境界に設置され、外部から内部への通信や内部から外部への通信を管理、フィルタリングします。 |

| VPN(仮想プライベートネットワーク) | リモートアクセス時に安全な通信経路を確立し、外部からのアクセスを保護します。 |

| IDS/IPS(侵入検知システム/侵入防止システム) | ネットワーク内で不正な活動を検知し、必要に応じて防御アクションを実行します。 |

| アンチウイルス/アンチマルウェアソフトウェア | ウイルスやマルウェアからデバイスを保護し、必要に応じて防御アクションを実行します。 |

ネットワークセグメンテーション

境界防御とは異なる概念ですが、互いに補完し合うセキュリティ手法としてネットワークセグメンテーションという手法があります。

補足情報としてネットワークセグメンテーションについて解説します。

境界防御とネットワークセグメンテーションは異なるセキュリティ手法ですが、組み合わせることで、

外部からの脅威を防ぐだけでなく、内部でのリスク管理も強化でき、組織の全体的なセキュリティを向上さられます。

一言で簡単に言うと

簡単に言うと、ネットワークセグメンテーションは、ネットワークを小さな部分に分けて管理することで、

攻撃や不正アクセスの被害が広がらないようにするセキュリティ対策です。

もう少し詳しく言うと

もう少し詳しく言うと、ネットワークセグメンテーションは企業や組織のネットワークを複数の論理的または物理的なサブネットに分割する手法です。

この分割により、異なるセグメント間のトラフィックを制御・監視でき、特定のセグメントに侵入された場合でも、

他のセグメントへの被害拡大を防ぎます。

ネットワークのアクセス権やポリシーをセグメントごとに設定できるため、

内部の脅威や外部からの攻撃に対するセキュリティが強化されます。

たとえば、重要なデータを処理するサーバーセグメントと、一般社員が利用するクライアントセグメントを分けて、

それぞれに異なるセキュリティポリシーを適用することが可能です。

身近なものに例えると!

ネットワークセグメンテーションを身近なものに例えると、「マンションの各部屋に鍵をかける」ことに似ています。

マンション全体が一つのネットワークだとすると、各部屋がセグメントに相当します。部屋ごとに鍵をかけておけば、泥棒が一つの部屋に侵入しても、他の部屋には入れません。

同様に、ネットワークをセグメント化することで、攻撃が一部に留まり、被害が拡大するのを防げます。

参考情報

境界防御について以下の資料でもわかりやすくまとめらています!

ネットワークの境界が曖昧になった主な背景

ネットワークの境界が曖昧になった主な理由は、現代のIT環境における技術の進化と働き方の変化によるものです。

以下に、その具体的な要因を説明します。

クラウドサービスの普及

従来、企業のデータやアプリケーションは社内ネットワーク内(オンプレミス)に存在していました。

しかし、クラウドサービスの普及により、企業の重要なデータやアプリケーションが外部のクラウドプロバイダーのサーバーにホストされるようになりました。これにより、業務が企業ネットワーク外で行われることが一般的になり、「内」と「外」の境界が不明確になりました。

クラウドサービスはインターネットを介してアクセスされるため、従来の境界防御手法(ファイアウォールや境界ルータ)では、クラウド内の資産に直接アクセスする通信を完全に管理することが困難です。

例えば、従業員がインターネットを介してクラウドにあるデータにアクセスする場合、その通信は企業ネットワークを経由しないことがあり、境界防御による監視や制御が及びません。

リモートワークの増加

新型コロナウイルス感染症のパンデミックをきっかけに、リモートワークが急速に広まりました。

従業員が自宅やその他のリモート環境から社内ネットワークにアクセスするケースが増えると、

従来の「社内=安全、社外=危険」という境界が機能しにくくなりました。

リモートワークでは、企業ネットワーク外からのアクセスが増えるため、内外の区別が曖昧になります。

モバイルデバイスの普及

スマートフォンやタブレットなどのモバイルデバイスが普及し、

これらのデバイスを用いて社内システムやデータにアクセスするケースが増えました。

従業員が会社のネットワークに依存せずに仕事をすることが一般的になり、

従来の境界防御ではカバーできない部分が生まれています。

BYOD(Bring Your Own Device)の一般化

従業員が個人のデバイスを業務に使用するBYODが一般化しています。

個人のデバイスは企業の管理下にないため、これらのデバイスが企業ネットワークの外部に存在することが多く、

従来の境界防御モデルではこれらのデバイスを保護するのが難しくなります。

サードパーティとの連携

企業が取引先やパートナー企業などのサードパーティとシステムを連携させるケースが増えています。

これにより、外部とのデータ共有やアクセスが必要となり、サードパーティのユーザーやシステムが企業のネットワークに

直接アクセスすることが増え、ネットワークの境界がより曖昧になっています。

ゴリタン

インフラエンジニアとして、ネットワークとサーバーの運用・保守・構築・設計に幅広く携わり、

現在は大規模政府公共データの移行プロジェクトを担当。

CCNPやLPICレベル3、AWSセキュリティスペシャリストなどの資格を保有しています。